Beheerders WordPress-webwinkels doelwit van gerichte phishingaanval

Beheerders van op WordPress-gebaseerde webwinkels zijn het doelwit van een gerichte phishingaanval, zo laten Woocommerce en securitybedrijf Patchstack weten. Het gaat dan specifiek om webshops die van WooCommerce gebruikmaken. WooCommerce is een plug-in die van WordPress-sites een webwinkel maakt. De plug-in is op meer dan acht miljoen WordPress-sites geïnstalleerd.

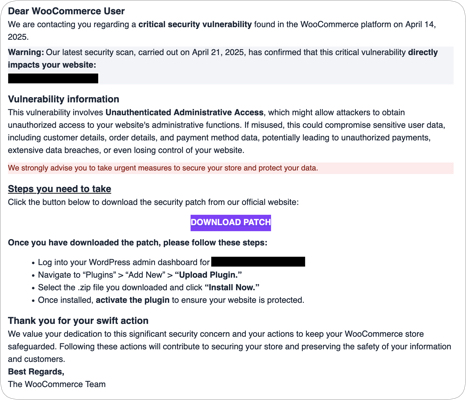

De phishingaanval begint met een e-mail die van WooCommerce afkomstig lijkt en stelt dat er een kwetsbaarheid in het platform is ontdekt. Vervolgens laat het bericht weten dat het beveiligingslek ook in de website van de ontvanger aanwezig is. Om de website te beschermen wordt de ontvanger van de e-mail aangeraden een 'patch' te downloaden. De link in de e-mail wijst onder andere naar een domein genaamd 'woocommerce'. Daarbij gebruiken de aanvallers een accent op de 'e' om het domein legitiem te laten lijken.

De malafide website lijkt op die van WooCommerce en biedt een zip-bestand aan dat claimt een beveiligingsupdate te zijn. Gebruikers moeten de "update" zelf installeren en activeren. In werkelijkheid is het een malafide plug-in die zichzelf in de lijst van geïnstalleerde plug-ins verbergt. Daarnaast wordt een nieuwe beheerder aangemaakt waarmee de aanvallers toegang tot de website hebben. Ook wordt er een webshell op de webserver geïnstalleerd om toegang te behouden.

Woocommerce laat weten dat het bezig is om gebruikte phishingdomeinen offline te laten halen. Daarnaast adviseert het beheerders om updates alleen direct via het WordPress-dashboard of WooCommerce.com te installeren.

@ ArjanB van 13:00 - AI geeft het antwoord: "Als er sprake is van een gerichte actie op beheerders van WooCommerce-websites, bijvoorbeeld via phishing, zijn de e-mailadressen van deze beheerders waarschijnlijk op een van de volgende manieren bekend geworden:

Standaardinstellingen en openbare bronnen: WooCommerce stuurt standaard notificatie-e-mails over bestellingen naar het e-mailadres dat als beheerder is ingesteld in de WooCommerce-instellingen. Dit adres is vaak hetzelfde als het algemene beheeradres van de WordPress-website, dat soms openbaar te vinden is in de broncode, in WHOIS-gegevens van het domein, of in contactpagina’s van de webshop.

Plugins en extra ontvangers: Veel WooCommerce-webshops gebruiken plugins of handmatige instellingen om extra e-mailadressen toe te voegen voor ordermeldingen of technische notificaties. Deze adressen zijn te vinden in de WooCommerce-instellingen onder het tabblad ‘E-mails’ of in plugins als “WooCommerce Multiple Email Recipients”. Als een webshop kwetsbaar is of een plugin verkeerd is geconfigureerd, kunnen deze adressen uitlekken.

Data-lekken en scraping: e-mailadressen van beheerders kunnen ook via datalekken, gehackte plugins of door scraping van online bronnen (zoals supportfora, Github, demo-webshops, enz.) worden verzameld. In sommige gevallen zijn er lijsten in omloop met bekende WooCommerce-webshops en hun bijbehorende beheeradressen.

Phishingcampagnes op basis van herkenbare patronen: Aanvallers sturen vaak phishingmails naar adressen met veelvoorkomende namen zoals info@, admin@, webshop@ of support@ gekoppeld aan domeinen waarvan bekend is dat ze WooCommerce draaien. Dit kan deels geautomatiseerd gebeuren.

Samengevat: de e-mailadressen van WooCommerce-beheerders zijn meestal bekend geworden via openbare instellingen, plugins, datalekken, of door het gebruik van voorspelbare beheeradressen die eenvoudig te raden of te vinden zijn.

#luntrus

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.