Onderzoekers vinden lek in wifi-firmware in Tesla Model S

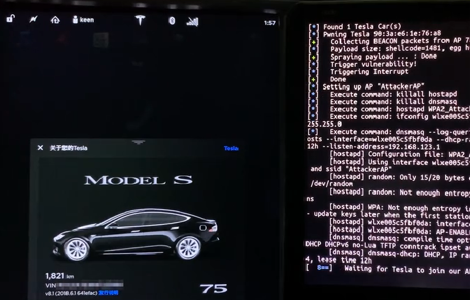

Onderzoekers hebben een beveiligingslek in de wifi-firmware en -driver van de Tesla Model S ontdekt waardoor een aanvaller het onderliggende Linux-hostsysteem had kunnen overnemen door alleen een kwaadaardig pakketje vanaf een gewone wifi-dongel te versturen.

Tesla kwam in november met een beveiligingsupdate voor de kwetsbaarheden. Onderzoekers van Keen Security Lab hebben nu details van de beveiligingslekken openbaar gemaakt. De wifi-module in de Tesla verzorgt de bluetooth- en wifi-functionaliteit. Het is via het usb-protocol met het center information display (CID) verbonden en draait op Linux. De onderzoekers van Keen Security Lab hebben in het verleden vaker kwetsbaarheden in de auto's van Tesla aangetoond.

Voor hun laatste onderzoek wilden de onderzoekers zich verder verdiepen in de onboard-systemen van de Tesla. Hiervoor besloten ze naar de wifi-module te kijken. Het onderzoek leverde twee kwetsbaarheden op: een lek in de wifi-chipset en één in de wifi-driver. Door de beveiligingslekken te combineren zou een aanvaller het Linux-hostsysteem kunnen overnemen.

Voor het uitvoeren van de aanval zijn verschillende stappen vereist. Zo moet een aanvaller eerst het MAC-adres van de Tesla zien te achterhalen. Vervolgens is door het versturen van een corrupt wifi-pakket het lek in de wifi-firmware te misbruiken. Vervolgens laat de aanvaller de wifi-module van de Tesla met zijn wifi-netwerk verbinding maken. Hierna kan de aanvaller via telnet verbinding met de wifi-module maken.

De kwetsbaarheden werden in maart 2019 aan Tesla gerapporteerd. Halverwege november kwam de autofabrikant met een beveiligingsupdate.

Deze posting is gelocked. Reageren is niet meer mogelijk.