Criminelen laten Linksys-routers naar "corona-app" wijzen

Onderzoekers hebben een nieuwe aanvalscampagne ontdekt waarbij criminelen weten in te breken op Linksys-routers om die vervolgens naar een "corona-app" te laten wijzen. In werkelijkheid gaat het om malware die wachtwoorden uit de browser en cryptowallet-wachtwoorden steelt.

Ook in Nederland zijn er slachtoffers, aldus antivirusbedrijf Bitdefender. Hoe de aanvallers precies op de Linksys-routers weten in te breken is onbekend, maar onderzoekers denken dat dit via bruteforce-aanvallen gebeurt. De aanvallen zouden zijn gericht tegen de beheerdersconsole van de router of het Linksys-cloudaccount. Zodra de aanval succesvol is wijzigen de aanvallers de dns-instellingen van de router.

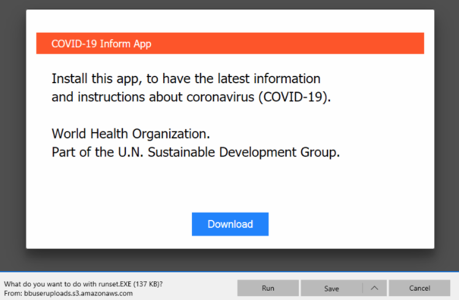

Hierdoor worden bepaalde domeinen naar een locatie van de aanvallers doorgestuurd. Het gaat onder andere om aws.amazon.com, goo.gl, bit.ly, disney.com en doubleclick.net. Zodra slachtoffers een dergelijk domein bezoeken verschijnt er in de browser een melding die van de Wereldgezondheidsorganisatie afkomstig lijkt te zijn. Volgens de melding moeten gebruikers de aangeboden applicatie installeren om de laatste adviezen over het coronavirus te ontvangen.

In werkelijkheid gaat het om een malware-downloader die de Oski-infostealer downloadt en op het systeem installeert. Deze malware kan onder andere wachtwoorden uit de browser stelen, alsmede wachtwoorden voor cryptowallets. De meeste slachtoffers van de aanval werden door Bitdefender in de Verenigde Staten waargenomen, gevolgd door Duitsland en Frankrijk. Nederland volgt op de vierde plek.

"Door de dns-instellingen van de router te wijzigen denken gebruikers dat ze op een legitieme webpagina zijn beland, alleen dat het van een ander ip-adres wordt geladen", zegt onderzoeker Liviu Arsene. Gebruikers krijgen het advies om standaardwachtwoorden te wijzigen en de laatste firmware-update te installeren.

Volgens Lawrence Abrams van https://www.bleepingcomputer.com/news/security/hackers-hijack-routers-dns-to-spread-malicious-covid-19-apps/ zijn ook D-Link routers hierbij betrokken, maar in principe is elke onvoldoende beveiligde en/of kwetsbare (en niet voor die kwetsbaarheid gepatchte) modem/router hier een potentieel slachtoffer van.

Deze posting is gelocked. Reageren is niet meer mogelijk.