Onderzoeker demonstreert nieuwe macro-aanval tegen macOS

Beveiligingsonderzoeker Patrick Wardle heeft een nieuwe aanval tegen macOS gedemonstreerd waarbij het openen van een Microsoft Office-document met een malafide macro volstond om een kwetsbaar systeem over te nemen. Apple heeft de kwetsbaarheid die Wardle gebruikte eerder dit jaar verholpen.

Wardle maakte voor zijn aanval gebruik van een probleem dat eind vorig jaar al aan het licht kwam. Een beveiligingsoptie in Office voor Mac die ervoor moet zorgen dat alle macro's worden geblokkeerd zorgde er juist voor dat een bepaald type macro zonder melding aan gebruikers automatisch werd uitgevoerd, waardoor een aanvaller op afstand het systeem had kunnen overnemen.

Het probleem deed zich voor bij SYLK-bestanden met XLM-macro's. Office 2011 voor Mac waarschuwt gebruikers niet bij het openen van SYLK-bestanden met XLM-macro's. Office 2016 en 2019 voor Mac waarschuwen wel voor het uitvoeren van XLM-macro's in SYLK-bestanden. Wanneer Office voor Mac echter is ingesteld met de optie "Disable all macros without notification", werden de XLM-macro's in SYLK bestanden automatisch uitgevoerd zonder gebruikers te waarschuwen. Dit probleem werd vorig jaar november door Microsoft gepatcht.

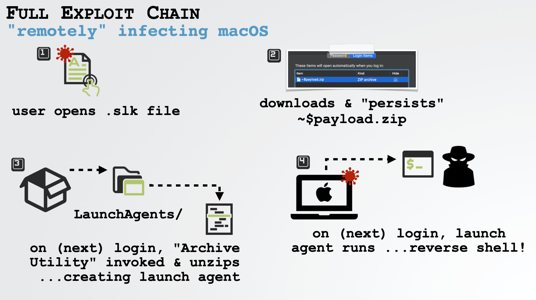

Een malafide macro die op deze manier zou worden uitgevoerd zou nog steeds binnen de Microsoft Office-sandbox draaien. Het was dan ook nodig om daar uit te breken, zo stelt Wardle in een blogpost waarin hij de aanval beschrijft. In 2018 had een andere onderzoeker al aangetoond hoe het mogelijk was om vanuit de Microsoft Office-sandbox een "launch agent" aan te maken. Deze launch agent zou bij een herstart van het systeem buiten de sandbox worden gestart en zo code van de aanvaller kunnen uitvoeren.

Microsoft kwam met een patch voor dit probleem, maar die bleek niet alle mogelijkheden voor een aanvaller te blokkeren. Wardle ontdekte dat hij een "login item" kon aanmaken, dat ook buiten de sandbox werd gestart. Via dit login item was het vervolgens mogelijk om een zip-bestand aan te roepen dat uiteindelijk een reverse shell uitvoerde. Zoals gezegd is de aanval op een up-to-date systeem niet meer mogelijk. Apple kwam op 28 januari met macOS 10.15.3 waarin het probleem dat Wardle gebruikte is verholpen. De onderzoeker geeft tijdens de Black Hat-conferentie vandaag een demonstratie van zijn aanval.

Ach ja, het is ook allemaal best complex.

Tip: Maak je naald schoon,je plaat blijft weer eens hangen.

Welke software dan wel, volgens mij wordt voor alle software wel beveiliginslekken gemeld.

Vreemde is, als Google updates uitbrengt je geen reacties ziet op dit forum...

https://www.security.nl/posting/666636/Google+verhelpt+54+kwetsbaarheden+in+Android+met+nieuwste+update

Dan zou je een soort gelijke reactie verwachten toch, geen Google software gebruiken?

Dat is natuurlijk bullshit :)

Ik ben Apple fan pur sang. maar ik weet ook dat alles wat door de mens gemaakt is, ook door de mens gekraakt word. Apple, Microsoft, en Linux even zo goed.

Als eindgebruiker moet je gewoon zorgen dat je weet waar je mee bezig bent. Als ik een auto koop zit er een handleiding bij van hier tot Tokio over de airbags, de break-assist, weet ik allemaal wat. Daarnaast moet ik een rijbewijs hebben om te kunnen tonen dat ik geleerd heb om te rijden. Maar elke gekke Beppie kan gewoon een computer kopen.

Begrijp me niet verkeerd, ik vind dat iedereen toegang moet hebben tot een computer.. maar een beetje zelfstudie zou wel mogen :)

Dat is natuurlijk bullshit :)

Ik ben Apple fan pur sang. maar ik weet ook dat alles wat door de mens gemaakt is, ook door de mens gekraakt word. Apple, Microsoft, en Linux even zo goed.

Als eindgebruiker moet je gewoon zorgen dat je weet waar je mee bezig bent. Als ik een auto koop zit er een handleiding bij van hier tot Tokio over de airbags, de break-assist, weet ik allemaal wat. Daarnaast moet ik een rijbewijs hebben om te kunnen tonen dat ik geleerd heb om te rijden. Maar elke gekke Beppie kan gewoon een computer kopen.

Begrijp me niet verkeerd, ik vind dat iedereen toegang moet hebben tot een computer.. maar een beetje zelfstudie zou wel mogen :)

Percentage is inderdaad aanzienlijk maar geen 100% ;-)

Percentage is inderdaad aanzienlijk maar geen 100% ;-)

Dat schrijft hij ook niet, afgerond 100% en dat klopt wel ongeveer.

Tip: Maak je naald schoon,je plaat blijft weer eens hangen.

off topic

Inderdaad. het is onzin om dit in zijn algemeenheid te adviseren!

Zelf gebruik ik primair Linux Mint 19.1 Cinnamon, v4.0.10, Kernel (vastgezet): 4.15.0-112-generic.

Maar.... secundair voor bepaalde doeleinden een Off-Line Windows 7 Pro installatie voorzien van MS-Office, en ik hoop dat nooit te hoeven missen!

Waarom? Gewoon omdat ik, persoonlijk MS-Office superieur vind vergeleken met het gratis officepakket Libre Office.

end off topic

Deze posting is gelocked. Reageren is niet meer mogelijk.