Microsoft meldt aanval met besmette PuTTY-versie verspreid via LinkedIn

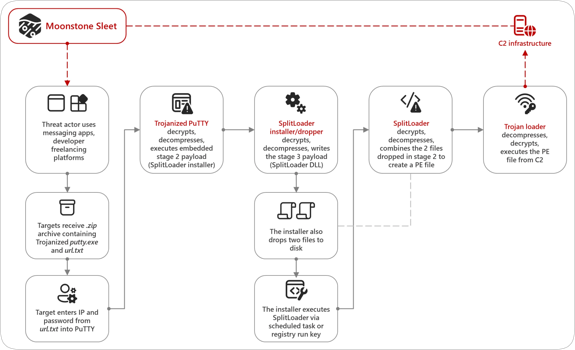

Aanvallers hebben vorig jaar een besmette versie van PuTTY verspreid via LinkedIn en Telegram, alsmede freelanceplatforms voor softwareontwikkelaars, om zo toegang tot systemen te krijgen. Dat meldt Microsoft. PuTTY is een zeer populaire ssh-client. De besmette PuTTY-versie werd door de aanvallers verspreid in een zip-bestand, dat ook een tekstbestand met ip-adres en wachtwoord bevatte.

Wanneer het doelwit het ip-adres en wachtwoord in PuTTY invoerde, werd de ingebedde malware in de applicatie uitgevoerd. Naast een besmette PuTTY-versie gebruikten de aanvallers ook malafide npm packages, die wederom via freelancing websites en platforms zoals LinkedIn werden verspreid. In één geval deden de aanvallers zich voor als een bedrijf en stuurden doelwitten onder het mom van een technische skills assessment de malafide npm package.

Ook hebben de aanvallers zich voorgedaan als zogenaamde gamebedrijven, blockchainbedrijven en softwareontwikkelaars. Zo werden meerdere partijen benaderd om mee te werken aan een zogenaamd cryptospel. De bestanden die doelwitten kregen toegestuurd waren in werkelijkheid malware, aldus Microsoft.

Verder zouden de aanvallers ook reageren op vacatures voor softwareontwikkelaars bij legitieme bedrijven. Op deze manier proberen de aanvallers ook inkomsten te genereren en mogelijk toegang te krijgen, zo laat het techbedrijf verder weten. Volgens Microsoft zijn de aanvallen het werk van een vanuit Noord-Korea opererende groep. De aanvallers hebben zowel spionage als het verkrijgen van inkomsten als doel.

Net als links in een E-Mail. Ga altijd uit dat die kwaadaardig zijn en controleer die altijd en als het even kan ga zelf naar de website en navigeren dan waar je zou moeten zijn.

Dat dit soort aanvallen uberhaubt werken is een schande voor het vakgebied.

Er worden hele verhalen opgehangen op Linkedin, het is nogal makkelijk daar iets te adviseren.

Stupidity is niet nodig om slachtoffer te worden, gewoon onwetendheid (ignorance) is al voldoende.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.