Phishingmail kopieert malafide code naar clipboard, vraagt dan om ctrl-v

Onderzoekers hebben phishingmails ontdekt waarvan de bijlage malafide code naar het clipboard kopieert en vervolgens het slachtoffer wordt gevraagd die in de PowerShell-terminal te plakken en uit te voeren. De phishingmails vragen de ontvanger als eerste de meegestuurde html-bijlage te openen. Deze html-bijlage bevat een malafide Powershell-commando dat automatisch in de achtergrond naar het clipboard wordt gekopieerd.

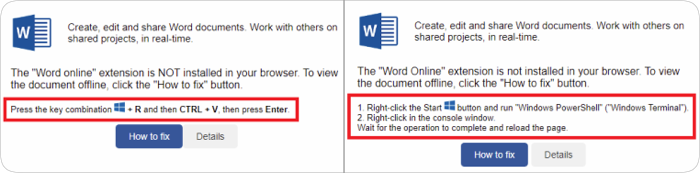

In de voorgrond verschijnen instructies voor het doelwit. Daarin wordt gesteld dat een "Word online" extensie ontbreekt. Om het probleem op te lossen moet de Powershell-terminal worden geopend en dan ctrl-v en enter gedaan. In werkelijkheid zorgt dit ervoor dat de eerder gekopieerde malafide code wordt uitgevoerd. Het Powershell-commando downloadt een HTA-bestand. Dit bestand wist de inhoud van het clipboard en voert een nieuw Powershell-commando uit waarmee de uiteindelijke malware wordt gedownload en uitgevoerd, zo laat antivirusbedrijf Ahnlab weten.

Omdat 95+% van de windows gebruikers geen kennis hebben van de terminal of de toets-combinaties. Dat is zo "old school", dat ze dat nooit hebben gebruikt. En ja, IT-ers horen er mee bekend te zijn. Maar het overgrote deel van de gebruikers is geen ITer.

Dus kun je deze gebruikers alles laten denken en doen, wat je maar wilt.

En leuk voor de oplichters dat windows dit zonder morren toe staat.

Hoe lossen de verantwoordelijken dit weer op:

- De terminal op slot zetten voor "gewone" gebruikers? (Zijn er gebruikers die geen admin rechten hebben thuis?)

- Een computer-rijbewijs verplicht stellen (incl. oude kennis zoals omgaan met de terminal en commando's)?

- Windows verbieden (want te veel kwetsbaarheden) :-)

- De kop in het zand steken, en de schuld bij de onkundige gebruiker leggen (a la de banken)

De toekomst zal het leren.

Dat laatste gaat vooral goed omdat ik alles wat ik niet ken in de prullie gooi. Onbekende nummers die bellen, onbekende emails die mailen, onbekende sms'jes. Allemaal wegwezen. Ik ben bezig nieuwe steentjes te bakken.

Best prettig. Moet elke rechter ook inmiddels begrijpen dat je dat doet. Wat we aan al die criminelen met die call centers te danken hebben is dat het meer dan legitiem gemaakt is dat je vanzelfsprekend niet bereikbaar meer bent. Mevrouw van Dam heeft u gebeld, maar u nam steeds maar niet op. Ophoepelen. De rest strijk ik wel glad. Zodra ik ook echt kan. Er kloppen wel een paar dingen niet maar dat hou je met wijsneuzen met een database. Sta je in een database dan ben je sowieso de lul. Een database heeft altijd gelijk. Rustig bezig aan de oplossing, maar tussendoor, alles in de spam! En veel fluiten tussendoor.

Hoe lossen de verantwoordelijken dit weer op:

[...]

- Een computer-rijbewijs verplicht stellen (incl. oude kennis zoals omgaan met de terminal en commando's)?

[...]

Wat zou er mis kunnen gaan.

Platte ascii mail is een stuk veiliger.

Wat zou er mis kunnen gaan.

Platte ascii mail is een stuk veiliger.

Hier gaat het blijkbaar om code in een HTML-bijlage die problemen veroorzaakt.

Op dit niveau moet je al weten of de opdrachten die je krijgt van een betrouwbare bron is of niet. Sommige mensen stellen via Teamviewer hun computer helemaal open aan een onbetrouwbare bron terwijl ze denken met een betrouwbare bron te maken hebben.

Ik reageer ook zoals anoniem van 06-06-2024, 22:01. Alle onbekende en vage rommel gaat linea recta de prullenbak in. Het kan zijn dat er ooit iets aan mijn aandacht ontsnapt en dan ben ik het haasje.

Deze posting is gelocked. Reageren is niet meer mogelijk.