'700.000 OpenSSH-servers kwetsbaar voor regreSSHion-aanval'

Een kritieke kwetsbaarheid in OpenSSH maakt het mogelijk voor een ongeauthenticeerde aanvaller om op afstand op kwetsbare servers code als root uit te voeren. Zodoende kan er volledige controle over het systeem worden verkregen. Op internet zijn zo'n 700.000 kwetsbare systemen te vinden, zo stelt securitybedrijf Qualys. Het beveiligingslek, aangeduid als CVE-2024-6387, wordt door Qualys 'regreSSHion' genoemd.

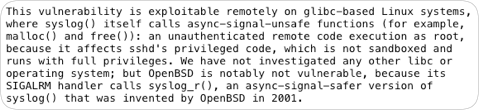

OpenSSH, ook bekend als OpenBSD Secure Shell, is een verzameling van netwerktools gebaseerd op het SSH-protocol, en laat gebruikers op een beveiligde manier op bijvoorbeeld servers inloggen of op afstand machines beheren. Een 'signal handler race condition' in OpenSSH’s server (sshd) maakt 'unauthenticated remote code execution' als root mogelijk. Het probleem speelt bij glibc-gebaseerde Linux-systemen.

"Wanneer een client niet binnen LoginGraceTime seconden authenticeert (standaard 120 seconden), wordt sshd's SIGALRM handler asynchroon aangeroepen en roept verschillende functies aan die niet sync-signal-safe zijn", aldus de uitleg in de Debian Security Advisory. Het probleem speelt bij sshd in de standaardconfiguratie. De kwetsbaarheid in kwestie betreft een regressie van een in 2006 verholpen beveiligingslek, aangeduid als CVE-2006-5051.

Het beveiligingslek werd met het uitbrengen van OpenSSH 8.5p1 in oktober 2020 opnieuw geïntroduceerd. Gebaseerd op zoekmachines Censys en Shodan stelt Qualys dat op internet zo'n 700.000 kwetsbare installaties van OpenSSH zijn te vinden. OpenBSD-systemen zijn niet kwetsbaar, omdat OpenBSD in 2001 een maatregel invoerde dat het beveiligingslek voorkomt.

Qualys merkt op dat misbruik, omdat het een remote race condition betreft, lastig is. Er zijn dan ook meerdere pogingen voor een succesvolle aanval nodig. Beheerders worden opgeroepen om hun openssh-packages te updaten. Wanneer dit niet mogelijk is wordt aangeraden om in het configuratiebestand LoginGraceTime op 0 te zetten. Vorige maand is er een commit uitgekomen waarin het probleem is verholpen. Qualys heeft bewust nog geen proof-of-concept exploitcode beschikbaar gemaakt om misbruik tegen te gaan.

Grote blunder van OpenSSH dit hoor, een bug uit 2006 weer in ere herstellen met deze gevolgen.

Grote blunder van OpenSSH dit hoor, een bug uit 2006 weer in ere herstellen met deze gevolgen.

Wat heeft dit precies met open source te maken?

Wie zegt dat een closed source Microsoft product niet ook zo'n fout kan maken?

Beetje dom om een groot bedrijf wat jouw best-interest toch geen ene moer boeit te verdedigen. Open source is gewoon beter, gezien de ontwikkeling sneller gaat en dit soort problemen juist beter verholpen kunnen worden.

Edit: lees dit terug, natuurlijk heeft jouw reactie met Open Source te maken.

Wat @Bitje-scheef om 09:48 ook omschreeft: grote bedrijven zijn (meestal) trager. Het mooie van Open Source is dat iedereen meekijkt en er dus sneller een oplossing gevonden kan worden en kan worden ingelicht dat er iets aan de hand is.

Grote blunder van OpenSSH dit hoor, een bug uit 2006 weer in ere herstellen met deze gevolgen.

Ach MS heeft ieder jaar wel een update die opnieuw of gedeeltelijk een vulnerability herintroduceerd.

Cisco overkomt het ook wel eens.

Opensource is in ieder geval altijd sneller met een oplossing. Waar je bij MS nog wel eens een maandje (soms meer) moet wachten. En dat zeg ik als iemand die is zonder voorkeur, maar wel kijkt naar de feiten.

Opensource is in ieder geval altijd sneller met een oplossing. Waar je bij MS nog wel eens een maandje (soms meer) moet wachten. En dat zeg ik als iemand die is zonder voorkeur, maar wel kijkt naar de feiten.

Een maandje is optimistisch. Het duurt vaak veel te lang.

Soms wordt het nooit gepatcht. Een design met security flaw wordt het minst gepatcht. Dat kost geld aan support. Pappen en nathouden vanuit India is veel goedkoper.

world; this vulnerability is one slip-up in an otherwise near-flawless

implementation. Its defense-in-depth design and code are a model and an

inspiration, and we thank OpenSSH's developers for their exemplary work.

Grote blunder van OpenSSH dit hoor, een bug uit 2006 weer in ere herstellen met deze gevolgen.

Microsoft brengt iedere maand honderden patches uit waarin actief aangevallen zero-days worden gefixed... Soms zo slecht dat het meerdere patches nodig heeft... Sommige systemen zijn maandenlang vulnerable.. Zie Print Nightmare.

Microsoft heeft zo'n slechte reputatie dat de overheid van de VS ze op het matje roept vanwege bedreiging van de staatsveiligheid en dat heeft tot gevolg dat de CEO Microsoft intern en extern het roer om moet gooien (marketing):

https://blogs.microsoft.com/blog/2024/05/03/prioritizing-security-above-all-else/

OpenSSH heeft de eerste serieuze beveiligings bug in jaren, die (voor nu) enkel werkt op 32-bit systemen en meerdere uren (5-6) nodig heeft om succesvol te exploiteren.....

ZiE Je WeL, OpENSoUrCe is SleChTER....

Iedereen in beveiliging land weet dat security through obscurity helemaal niet werkt..

Open-source zal altijd een voordeel hebben op gebied van beveiliging alleen al omdat er simpelweg meer ogen naar kunnen kijken.

Grote blunder van OpenSSH dit hoor, een bug uit 2006 weer in ere herstellen met deze gevolgen.

Inhoudelijk

Over het algemeen zie ik niet zoveel nut om te reageren op nieuwsitems van Security.nl, door reacties als de jouwe. Het is mij duidelijk dat je de security advisory van Qualys ook niet hebt gelezen - welke geciteerd is door anoniem op 13:19.

OpenSSH is afkomstig van OpenBSD. Ik citeer ook even de advisory:

Offtopic

Ik heb - in tegenstelling tot jouw insinuatie - geen hekel aan Microsoft. Ik heb - in ieder geval direct - niets met ze te maken. Wel hekel ik bepaalde acties van ze, zoals het te vroeg uitbrengen van Recall, zonder meer na te denken over de potentiële impact ervan. Maar dat is een discussie voor een andere dag, in een ander draadje.

Grote blunder van OpenSSH dit hoor, een bug uit 2006 weer in ere herstellen met deze gevolgen.

Binnen een dag opgelost op vrijwel elke distro. Oh, en een reboot is niet nodig hoor ;-)

Ik heb geen voorkeur voor enige technologie/ fabrikant maar om te schrijven dat het mooie van Open source is dat iedereen meekijkt slaat (ook in dit geval) de plank mis. Bijna 4 jaar na de introductie van de kwetsbaarheid is het door Qualys ontdekt, dus niet eens door Opensource gebruikers!

Ik heb geen voorkeur voor enige technologie/ fabrikant maar om te schrijven dat het mooie van Open source is dat iedereen meekijkt slaat (ook in dit geval) de plank mis. Bijna 4 jaar na de introductie van de kwetsbaarheid is het door Qualys ontdekt, dus niet eens door Opensource gebruikers!

Deze posting is gelocked. Reageren is niet meer mogelijk.