Vpn-gebruikers wereldwijd kwetsbaar voor port shadow-aanval

Vpn-gebruikers wereldwijd zijn kwetsbaar voor een aanval genaamd port shadow waarbij het mogelijk is om verbindingen af te luisteren en te kapen, en gebruikers bijvoorbeeld door te sturen naar malafide websites. Dat laten onderzoekers van verschillende universiteiten weten. Het probleem speelt bij vpn-software OpenVPN, WireGuard en OpenConnect draaiend op Linux en FreeBSD.

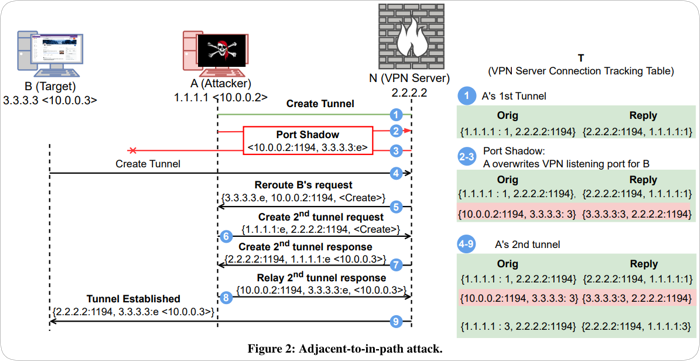

Bij de port shadow-aanval kan een aanvaller vanuit zijn eigen verbinding naar de vpn-server en vanaf een remote internetlocatie speciaal geprepareerde pakketten versturen, waardoor het mogelijk is om andere vpn-gebruikers die dezelfde vpn-server gebruiken aan te vallen. "We noemen deze aanval een port shadow, omdat de aanvaller zijn eigen informatie als een gedeelde resource op de poort van het slachtoffer schaduwt, en deze aanval kan leiden tot het afluisteren van onversleutelde data, poortscans of het kapen van de verbinding", aldus de onderzoekers.

Vpn-servers maken gebruik van een 'connection tracking framework' om verkeer van en naar verbonden vpn-gebruikers te sturen. Dit framework heeft veel controle over hoe de vpn-server pakketten verstuurt en ontvangt. Het wordt daarnaast door alle vpn-gebruikers gedeeld die met de vpn-server zijn verbonden en kan door elke vpn-gebruiker worden aangepast. "Dit maakt het mogelijk voor een malafide gebruiker om de vpn-server te dwingen om pakketten op verschillende manieren een andere route te geven", zo stellen de onderzoekers.

"Een vpn kan de gebruiker in bepaalde gevallen minder veilig maken. Een aanvaller kan bijvoorbeeld je verbinding naar een andere server afluisteren of kapen", gaan de onderzoekers verder. Een beveiligingsupdate voor het probleem is niet beschikbaar. Wel kunnen vpn-providers firewall rules instellen om de aanval te voorkomen. Vpn-gebruikers kunnen als oplossing een protocol zoals ShadowSocks of Tor gebruiken.

Toen de onderzoekers hun bevindingen rapporteerden bleek dat het probleem eerder al was ontdekt in OpenVPN en CVE-nummer CVE-2021-3773 toegekend heeft gekregen. De impact van dit beveiligingslek is op een schaal van 1 tot en met 10 beoordeeld met een 9.8. Verder bleek dat sommige vpn-diensten die van OpenVPN en WireGuard gebruikmaken niet kwetsbaar zijn voor CVE-2021-3773, waaronder NordVPN, ExpressVPN en Surfshark.

Blijkbaar hebben ze al ontdekt dat NAT vies is, anders zouden ze daar ook een CVE voor aanvragen.

Steeds vaker oogt het alsof academici CVE nummers najagen als citaties, ten kosten van de inhoud.

Hier een video van Naomi Brockwell over dit onderwerp:

The dark side of VPNs

https://youtu.be/8MHBMdTBlok&t=44

Blijkbaar hebben ze al ontdekt dat NAT vies is, anders zouden ze daar ook een CVE voor aanvragen.

Steeds vaker oogt het alsof academici CVE nummers najagen als citaties, ten kosten van de inhoud.

Uit de paper: "Connection tracking frameworks were not originally designed with the same threat model as VPNs, and the consequences of their use in VPNs was an open question before this work. Our attacks were motivated by this knowledge gap.". Blijkbaar waren zij dus in de veronderstelling dat dit wel degelijk nieuws is. Reviews hebben blijkbaar ook niet geleid tot dat inzicht. We hebben gewoon teveel nutteloze shit gemaakt met zijn allen en zien door de bomen het bos niet meer.

Die CVSS score is ook weer lachwekkend. Bijna alles is tegenwoordig 9.8. Dit is de typische mooi-voor-op-mijn-CV-score. Als ik het zelf ff invul obv. wat er in het artikel staat en een scan van de paper kom ik op CVSS:3.1/AV:N/AC:H/PR:L/UI:R/S:C/C:H/I:H/A:L ofwel 7.9 uit. Nog steeds vrij hoog, maar niet kritiek.

Om bepaalde dingen te zien heb je tegenwoordig helaas soms een VPN nodig, wegens censuur van het land, omdat ze denken dat het slecht voor u is.

Moet ik dit dit zo lezen dat het gaat om genoemde vpn-software draaiend op Linux en FreeBSD

of

om alle genoemde vpn-software waaronder ‘OpenConnect draaiend op Linux en FreeBSD’?

In het tweede geval kan de vpn-software dus bijvoorbeeld ook op Windows draaien.

Het is een beetje zoals de volgende richtlijn:

https://en.m.wikipedia.org/wiki/Third-party_doctrine

Je nergens aanmelden, mesh, decentrale of eigen servers of offline software bibliotheken gebruiken is daar oa. een oplossing voor, alle commerciële partijen waar men bij inlogt (waaronder VPN-providers) worden opgeslagen op Microsoft servers voor gebruik door binnen en buitenlandse geheime diensten, deze worden doorgespit door een computer ("AI") alvorens het verkeer van individuen (voornamelijk false positives) door officieren worden bekeken.

Denk een beetje aan XKEYSCORE+PRISM, daar lijkt het erg veel op.

TOR is nog steeds veilig. (Afhankelijk van hoe men het gebruikt, zoals jezelf niet identificeren via TOR)

Deze posting is gelocked. Reageren is niet meer mogelijk.