36 extensies voor Google Chrome gekaapt en besmet via phishingaanval

Aanvallers zijn erin geslaagd om 36 extensies voor Google Chrome, met in totaal 2,6 miljoen gebruikers, via een phishingaanval te kapen en vervolgens te voorzien van malafide code die Facebook-inloggegevens van het systeem steelt. Eén van de getroffen Chrome-extensies was van cybersecuritybedrijf Cyberhaven, waar al eerder over werd bericht. Onder de andere getroffen extensies bevinden zich mede VPNCity, Reader Mode, ChatGPT Assistant, Search Copilot AI Assistant for Chrome, Email Hunter, ChatGPT App, Web3Password Manager en Where is Cookie?, zo meldt Extension Total.

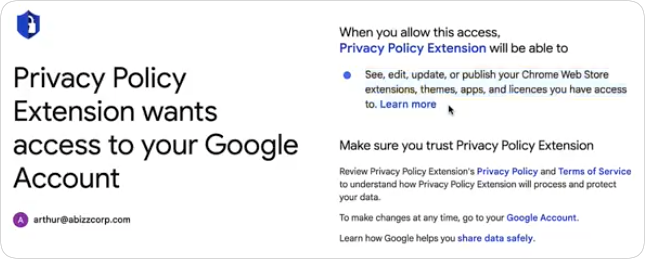

De aanvallers gebruikten een phishingmail gericht aan extensie-ontwikkelaars waarin werd gesteld dat hun extensie het beleid van de Chrome Web Store had overtreden en verwijderd zou worden. De e-mail was voorzien van een knop die naar het 'beleid' van de Chrome Web Store linkte. In werkelijkheid linkte de knop naar een OAuth-applicatie genaamd 'Privacy Policy Extension'. Deze applicatie vroeg gebruikers om de permissie om hun Chrome-extensies te bewerken en publiceren in de Chrome Web Store.

Meerdere extensie-ontwikkelaars gingen hiermee akkoord, waarna de aanvallers een malafide versie van de extensie naar de Chrome Web Store publiceerden. Google Chrome installeert automatisch updates voor geïnstalleerde extensies. Dit staat standaard ingeschakeld. De besmette update probeert vervolgens inloggegevens van Facebook-accounts te stelen en terug naar de aanvallers te sturen. Extensie-ontwikkelaars zijn voor de phishingaanval gewaarschuwd.

https://gs.statcounter.com/browser-market-share

Buiten dit incident, zit koekel op vrijwel elke site met hun scripts mee te koekeloeren wat de browsert achter de browser bebrowst en profileert er maar op los om daarmee hun advertentieverkoopwinsten te maximaliseren.

Deze posting is gelocked. Reageren is niet meer mogelijk.