CrowdStrike-update zorgt voor blue screen of death bij Windowssystemen

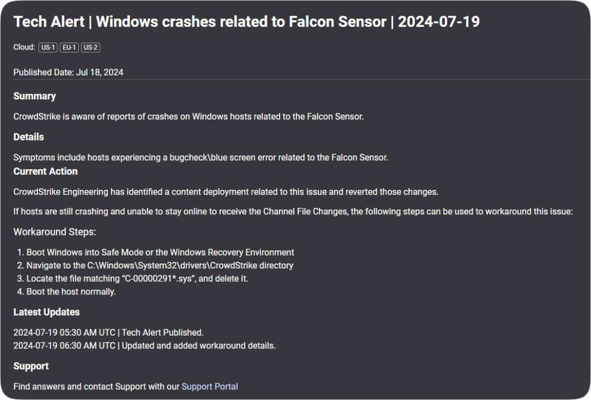

Een update voor de beveiligingssoftware van securitybedrijf CrowdStrike zorgt voor een blue screen of death en boot loop bij Windowscomputers, zo laten gebruikers en organisaties op onder andere Hacker News en Reddit weten. In een bericht aan klanten meldt CrowdStrike dat het bekend is met crashes op Windowssystemen, veroorzaakt door de 'Falcon Sensor'. Het securitybedrijf stelde in een eerste versie van het bericht aan een update te werken en dat klanten geen nieuwe tickets hierover hoeven te openen. Inmiddels is er ook een workaround waarbij beheerders een bestand moeten verwijderen. Verdere details zijn nog niet door CrowdStrike gegeven.

Reacties (82)

In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Door Anoniem: Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Helaas draaien er een flink aantal online services wel op machines die daar last van hebben. En ook zullen de meeste mensen prive niet CrowdStrike gebruiken als AV

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Gezien de berichtgeving ben ik benieuwd of de Formule 1 vandaag doorgaat?

"beveiligingssoftware" - software die zelfs in grote en belangrijke netwerken, waar alle nieuwe applicaties en soms zelfs de windows updates eerst in een beperkte kring getest en goedgekeurd worden, meestal ongezien en ongetest breed wordt geupdate. want moet snel snel snel.

"De impact wordt nu in kaart gebracht", zegt een Schiphol-woordvoerder. De luchthaven adviseert reizigers contact op te nemen met hun luchtvaartmaatschappij voordat ze naar het vliegveld komen. Een woordvoerder van KLM zegt dat het door de storing niet mogelijk is om vluchten af te handelen.

Het Scheperziekenhuis in Emmen moet vanwege de storing alle operaties schrappen. Ook worden er op de SEH in Emmen en spoedposten in Hoogeveen en Stadskanaal voorlopig geen mensen ontvangen. De problemen spelen vooral bij Windows-computers. Allestoringen.NL meldt honderden storingen gemeld, zoals bij het UWV, de KNAB en Microsoft.

https://nos.nl/artikel/2529464-wereldwijd-problemen-door-computerstoring-onder-meer-luchthavens-en-ziekenhuizen-getroffen

Het Scheperziekenhuis in Emmen moet vanwege de storing alle operaties schrappen. Ook worden er op de SEH in Emmen en spoedposten in Hoogeveen en Stadskanaal voorlopig geen mensen ontvangen. De problemen spelen vooral bij Windows-computers. Allestoringen.NL meldt honderden storingen gemeld, zoals bij het UWV, de KNAB en Microsoft.

https://nos.nl/artikel/2529464-wereldwijd-problemen-door-computerstoring-onder-meer-luchthavens-en-ziekenhuizen-getroffen

19-07-2024, 10:03 door

Ron625

Mogelijk zie ik het te simpel, maar het lijkt mij dat degene die het beste een operating systeem kan beveiligen de maker hiervan is.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

Het probleem zit in de Crowdstrike Falcon-software voor Windows-computers. Deze software - die met name door grote organisaties wordt gebruikt - biedt bescherming tegen cyberdreigingen en heeft daarom verregaande rechten op het systeem. Door de fout, die met een recente update aan de software is toegevoegd, starten de computers de hele tijd opnieuw op - ook wel een bootloop genoemd. Je krijgt dan het welbekende blauwe crashscherm van Windows te zien.

https://www.rtl.nl/nieuws/tech/artikel/5461358/crowdstrike-computers-starten-opnieuw-op

https://www.rtl.nl/nieuws/tech/artikel/5461358/crowdstrike-computers-starten-opnieuw-op

Door Ron625: Mogelijk zie ik het te simpel, maar het lijkt mij dat degene die het beste een operating systeem kan beveiligen de maker hiervan is.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

"You can make something idiot proof, but there will always be a bigger idiot...." ;)

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Door Anoniem: Het probleem zit in de Crowdstrike Falcon-software voor Windows-computers. Deze software - die met name door grote organisaties wordt gebruikt - biedt bescherming tegen cyberdreigingen en heeft daarom verregaande rechten op het systeem. Door de fout, die met een recente update aan de software is toegevoegd, starten de computers de hele tijd opnieuw op - ook wel een bootloop genoemd. Je krijgt dan het welbekende blauwe crashscherm van Windows te zien.

https://www.rtl.nl/nieuws/tech/artikel/5461358/crowdstrike-computers-starten-opnieuw-op

https://www.rtl.nl/nieuws/tech/artikel/5461358/crowdstrike-computers-starten-opnieuw-op

Het word eens tijd dat Microsoft zelf dit soort zaken op orde heeft zodat er geen tussenpersoon nodig is voor dit soort zaken....

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Totaal onvergelijkbaar. Linux doet geen kernel panic omdat het patchbeheer oneindig veel beter is georganiseerd en de meeste drivers niet in kernel space zitten. Daarnaast zijn al dit soort 3party toevoegingen niet nodig omdat de open sourrce alternatieven veel beter zijn en al helemaal veel beter getest. Ik heb met mijn 30 jarige ervaring nog nooit meegemaakt dat Linux niet meer wilde booten na een driver update, met windows helaas wel heel erg veel, vooral door antivirus van diverse makelij. Kwaliteit bestaat echt!Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Door Anoniem:

Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Dit soort software probeert juist om de security te verbeteren, en werkt daardoor in of onder de laag waarin het OS de security regelt.Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Dat is ook de reden dat Kaspersky uit alle niet-Russische systemen verwijderd moet worden. Zij kunnen exact hetzelfde doen met computers als ze dat willen (of er de opdracht toe krijgen).

Wat er vooral mis is, is dat dit soort updates als 1 actie heel breed wordt uitgerold zonder testen door de gebruikersorganisatie, zoals men normaal heel stringent doet met alle updates (vaak zelfs windows updates!).

Het hele update proces zou uiteraard zo in elkaar moeten zitten dat een beperkte groep gebruikers eerst de updates krijgt en pas als duidelijk is dat ze goed zijn, een dag later ofzo, de rest van de gebruikers. En dat je dat dan kunt stopzetten als er een probleem als dit is.

Door Anoniem:

Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Goed punt. Hoe je beveiliging dat je systeem hoort te beschermen toch je gehele systeem onderuit haalt.

Was de update wel getest door de klanten voordat hij in productie uitgerold werd?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

19-07-2024, 10:28 door

meinonA

Door Anoniem:

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken.Het heeft alles met "Windows als product" te maken. Windows is een ontzettend verdienmodel voor zowel aanvallers, als (commerciële) verdedigers van het bewezen brakke platform. Andere OS'en zoals Linux zijn niet alleen veel minder vatbaar voor dreigingen van buitenaf, een stuk software kan het ook niet zo snel plat krijgen.

En als er toch iets een Linux-bak plat krijgt, kun je het via de commandline, of met kernel-parameters weer herstellen. Ja, dat is niet weggelegd voor de bakker om de hoek, maar bedrijven zoals vliegmaatschappijen e.d. zouden dan hun eigen machines weer in de lucht kunnen krijgen ipv naar een blauw scherm te moeten staren.

19-07-2024, 10:29 door

Joep Lunaar

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Onder Linux/BSD/macOS draaien scanners niet in kernel mode, maar user space en kunnen daarmee het systeem niet in een boot crash brengen. Beveiligingsprogrammatuur van derden op het MS Windows platform zijn bijzonder invasief met bijkomend gevaar voor de stabiliteit van het systeem. Niet zo'n fijne architectuur.Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Door meinonA:

Het heeft alles met "Windows als product" te maken. Windows is een ontzettend verdienmodel voor zowel aanvallers, als (commerciële) verdedigers van het bewezen brakke platform. Andere OS'en zoals Linux zijn niet alleen veel minder vatbaar voor dreigingen van buitenaf, een stuk software kan het ook niet zo snel plat krijgen.

En als er toch iets een Linux-bak plat krijgt, kun je het via de commandline, of met kernel-parameters weer herstellen. Ja, dat is niet weggelegd voor de bakker om de hoek, maar bedrijven zoals vliegmaatschappijen e.d. zouden dan hun eigen machines weer in de lucht kunnen krijgen ipv naar een blauw scherm te moeten staren.

Inderdaad maar ook raar dat dit soort bedrijven niet met een OTAP straat werken.Door Anoniem:

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken.Het heeft alles met "Windows als product" te maken. Windows is een ontzettend verdienmodel voor zowel aanvallers, als (commerciële) verdedigers van het bewezen brakke platform. Andere OS'en zoals Linux zijn niet alleen veel minder vatbaar voor dreigingen van buitenaf, een stuk software kan het ook niet zo snel plat krijgen.

En als er toch iets een Linux-bak plat krijgt, kun je het via de commandline, of met kernel-parameters weer herstellen. Ja, dat is niet weggelegd voor de bakker om de hoek, maar bedrijven zoals vliegmaatschappijen e.d. zouden dan hun eigen machines weer in de lucht kunnen krijgen ipv naar een blauw scherm te moeten staren.

De problemen met de storing in Crowdstrike spelen wereldwijd. Ook in Nederland worden diverse sectoren getroffen. De oorzaak wordt onderzocht en, in samenwerking met de NCTV, ISAC’s en betrokken departementen, kijkt de NCSC naar de impact op Nederland. Zodra handelingsperspectief beschikbaar is, wordt dat hier gepubliceerd.

https://www.ncsc.nl/actueel/nieuws/2024/juli/19/wereldwijde-storing

https://www.ncsc.nl/actueel/nieuws/2024/juli/19/wereldwijde-storing

Cybersecurity specialist Eward Driehuis zei in het NOS Radio 1 Journaal "dat het erop lijkt dat Crowdstrike een workaround heeft gevonden. Daarvoor moeten systeembeheerders van organisaties die zijn getroffen handmatig een aantal bestanden weggooien."

Precies de reden waarom wij geen 3party applicaties onder Linux toestaan met root rechten! Je moet er wel goed voor gaan liggen omdat managers vaak met dit soort shit komen aanzetten.

Door Ron625: Mogelijk zie ik het te simpel, maar het lijkt mij dat degene die het beste een operating systeem kan beveiligen de maker hiervan is.

Het is allang bewezen dat dit niet altijd het geval is.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

I rest my case. Maar de lobby gaat door, dus...

Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Door Anoniem: Cybersecurity specialist Eward Driehuis zei in het NOS Radio 1 Journaal "dat het erop lijkt dat Crowdstrike een workaround heeft gevonden. Daarvoor moeten systeembeheerders van organisaties die zijn getroffen handmatig een aantal bestanden weggooien."

Ik weet niet of Edward dit ook genoemd heeft, maar in het algemeen zijn "systeembeheerders van organisaties die zijn getroffen" niet een stel van die nerds die over de afdelingen lopen om allerlei handelingen op de systemen te doen.Nee, dat doen ze vanuit een centraal punt door gebruik te maken van remote beheer oplossingen die automatisch software updaten en instellingen veranderen (denk niet aan Teamviewer, denk aan INTUNE en vergelijkbare 3rd party oplossingen).

Dat soort oplossingen werkt nu ook niet meer.

En "even" langs je 20.000 werkstations gaan om dat bestandje te verwijderen dat is echt geen handige workaround.

19-07-2024, 10:47 door

_R0N_

Door Anoniem:

Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Dan is nog steeds te vraag hier op. Hoe kan een OS dit toestaan? De Security in de OS ligt al verkeerd hier.

Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

19-07-2024, 10:49 door

_R0N_

Door Anoniem: Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Ik gok zo, gezien het moment, dat ze een update klaar hadden staan maar deze niet getest hebben na de Windows updates van afgelopen week.

De meeste beveiligingssoftware installeren automatische updates.

19-07-2024, 10:50 door

_R0N_

Door Anoniem: Precies de reden waarom wij geen 3party applicaties onder Linux toestaan met root rechten! Je moet er wel goed voor gaan liggen omdat managers vaak met dit soort shit komen aanzetten.

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

19-07-2024, 10:51 door

_R0N_

Door Joep Lunaar:

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Onder Linux/BSD/macOS draaien scanners niet in kernel mode, maar user space en kunnen daarmee het systeem niet in een boot crash brengen. Beveiligingsprogrammatuur van derden op het MS Windows platform zijn bijzonder invasief met bijkomend gevaar voor de stabiliteit van het systeem. Niet zo'n fijne architectuur.Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Fout!

Hoe ga je anders een rootkit verwijderen?

ook op *nix draait het op het hoogste niveau.

Door Ron625: Mogelijk zie ik het te simpel, maar het lijkt mij dat degene die het beste een operating systeem kan beveiligen de maker hiervan is.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

Wanneer een operating systeem niet door de maker hiervan beveiligd kan worden, zegt dat erg veel over maker hiervan.

Welk security product maken de makers van de Linux kernel?

Ja, de maker is dus niet zo'n kundige gast volgens jouw beredenatie.

Door Anoniem:

Nee, dat doen ze vanuit een centraal punt door gebruik te maken van remote beheer oplossingen die automatisch software updaten en instellingen veranderen (denk niet aan Teamviewer, denk aan INTUNE en vergelijkbare 3rd party oplossingen).

Dat soort oplossingen werkt nu ook niet meer.

En "even" langs je 20.000 werkstations gaan om dat bestandje te verwijderen dat is echt geen handige workaround.

Door Anoniem: Cybersecurity specialist Eward Driehuis zei in het NOS Radio 1 Journaal "dat het erop lijkt dat Crowdstrike een workaround heeft gevonden. Daarvoor moeten systeembeheerders van organisaties die zijn getroffen handmatig een aantal bestanden weggooien."

Ik weet niet of Edward dit ook genoemd heeft, maar in het algemeen zijn "systeembeheerders van organisaties die zijn getroffen" niet een stel van die nerds die over de afdelingen lopen om allerlei handelingen op de systemen te doen.Nee, dat doen ze vanuit een centraal punt door gebruik te maken van remote beheer oplossingen die automatisch software updaten en instellingen veranderen (denk niet aan Teamviewer, denk aan INTUNE en vergelijkbare 3rd party oplossingen).

Dat soort oplossingen werkt nu ook niet meer.

En "even" langs je 20.000 werkstations gaan om dat bestandje te verwijderen dat is echt geen handige workaround.

Ah, die goede oude tijd dat je PCs nog individueel langs moest lopen als er een grote bug was.

Dat was nog eens goed voor je conditie.

Lopen. Bukken. Buigen. Tillen.

19-07-2024, 11:26 door

karma4

Door _R0N_:

Ik gok zo, gezien het moment, dat ze een update klaar hadden staan maar deze niet getest hebben na de Windows updates van afgelopen week.

De meeste beveiligingssoftware installeren automatische updates.

Je hebt een goed aanknopingspunt.Door Anoniem: Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Ik gok zo, gezien het moment, dat ze een update klaar hadden staan maar deze niet getest hebben na de Windows updates van afgelopen week.

De meeste beveiligingssoftware installeren automatische updates.

Het snel ongecontroleerd installeren Dat is een vereiste bij securityaudits geworden. Gewoon doen wat de leverancier aanbied, de ophef met achter lopen en fouten met alle ophef wordt als het te bestrijden probleem gezien. Aanname de leveranciers zullen wel voldoende getest hebben. Aannames doen is niet zo verstandig.

Zoiets als dit is veel vaker voorgekomen alleen de consequentie is nooit getrokken om veilig gecontroleerd updates als eis in te stellen bij audits en beleidsadviezen.

Door karma4:

Het snel ongecontroleerd installeren Dat is een vereiste bij securityaudits geworden. Gewoon doen wat de leverancier aanbied, de ophef met achter lopen en fouten met alle ophef wordt als het te bestrijden probleem gezien. Aanname de leveranciers zullen wel voldoende getest hebben. Aannames doen is niet zo verstandig.

Zoiets als dit is veel vaker voorgekomen alleen de consequentie is nooit getrokken om veilig gecontroleerd updates als eis in te stellen bij audits en beleidsadviezen.

Door _R0N_:

Ik gok zo, gezien het moment, dat ze een update klaar hadden staan maar deze niet getest hebben na de Windows updates van afgelopen week.

De meeste beveiligingssoftware installeren automatische updates.

Je hebt een goed aanknopingspunt.Door Anoniem: Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Ik gok zo, gezien het moment, dat ze een update klaar hadden staan maar deze niet getest hebben na de Windows updates van afgelopen week.

De meeste beveiligingssoftware installeren automatische updates.

Het snel ongecontroleerd installeren Dat is een vereiste bij securityaudits geworden. Gewoon doen wat de leverancier aanbied, de ophef met achter lopen en fouten met alle ophef wordt als het te bestrijden probleem gezien. Aanname de leveranciers zullen wel voldoende getest hebben. Aannames doen is niet zo verstandig.

Zoiets als dit is veel vaker voorgekomen alleen de consequentie is nooit getrokken om veilig gecontroleerd updates als eis in te stellen bij audits en beleidsadviezen.

En hun gezond verstand gebruiken doen beheerders (blijkbaar) ook al niet meer.

Door Anoniem: Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

En het niet zsm installeren van beveiligingsupdates kan je nog veel meer ellende opleveren.Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Stel je voor dat je bedrijf gehackt is doordat je iets te lang aan het testen bent geweest.

En je vertrouwt erop dat Crowdstrike het eerst zelf heeft getest voordat het de update op de wereld loslaat.

Dus installeer je het zsm of misschien is het automatisch geinstalleerd.

Ikzelf ben niet getroffen omdat ik al sinds 2014 geen windows meer heb en gebruik. Alleen op mijn werk werk ik nog verplicht met windows. Alles of vrijwel alles wat ik hierboven lees, blijkt een aanname zoals de opmeringen dat een update niet goed getest wordt voordat deze uitgebracht wordt. Ik ga je vertellen dat microsoft een groot bedrijf is dat een erorme impact heeft op de ICT wat wereldwijd op Windows draait. Je kunt het niet veroorloven als een groot bedrijf een monopoly positie te krijgen waarbvij iedereen altijd afhankelijk is wereldwijd van 1 bedrijf. opmerking hierboven dat Microsoft geen derde meer toe moet ,laten, is dus iets dat je niet moet willen, want dat werkt dus monopoly in de hand. Verder is het aan microsoft om een goed product te maken waarbij ik soms afvraag en honderd keer de vraag gesteld heb waarom na 15 jaar nog steeds de extensie's verborgen zijn wat gevolgen heeft voor infectie's met malware als je niet kan zien dat er bv een dubbelen extensie is als .pdf.exe Afijn, we dwalen af. Microsoft moet voor letterlijk alles een patch maken dat overal werkt en geen problemen zorgt. besef je hoe moeilijk dat is ???? Elk machine is weer anders, ander merk, andere hardware, andere software, ander manier van gebruik. Kortom..... het is juist heel erg knap dat het steeds goed en bijna goed gaat steeds. Nu hoor je zeggen, dit is geen microsoft, maar een AV product dat problemen geeft. Maar ook dat is een groot bedrijf met grote klanten, daarvoor geldt hetzelfde verhaal.

Het is iets te kort door de bocht om van aannames uit te gaan en het als "De beste suurlui staan aan wal" de opmerkingen te maken . Het is complexer dan je denkt en niet even zo simpel als hierboven beschreven. Denk je nog van wel, dan heb je het helaas niet begrepen....

Het is iets te kort door de bocht om van aannames uit te gaan en het als "De beste suurlui staan aan wal" de opmerkingen te maken . Het is complexer dan je denkt en niet even zo simpel als hierboven beschreven. Denk je nog van wel, dan heb je het helaas niet begrepen....

Door Anoniem: Was de update wel getest door de klanten voordat hij in productie uitgerold werd?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

Het schijnt dat Crowdstrike (what's in a name?) al een workaround heeft bedacht, nl. één bestand verwijderen.

Maar simpel 'een back-up' terugzetten is echt niet zo makkelijk. Zeker niet in complexe systemen als op luchthavens en bijv. ziekenhuizen. Dat er door de leverancier slecht getest is moge duidelijk zijn. Kan ook zomaar zijn dat de verantwoordelijken net met vakantie zijn.... Ja, dat heb ik zelf een paar keer meegemaakt in de eigen organisatie. Op vrijdagmiddag een aanpassing uitrollen, op maandag het bedrijf plat... Het blijven mensen hè!

Door Anoniem:

Stel je voor dat je bedrijf gehackt is doordat je iets te lang aan het testen bent geweest.

En je vertrouwt erop dat Crowdstrike het eerst zelf heeft getest voordat het de update op de wereld loslaat.

Dus installeer je het zsm of misschien is het automatisch geinstalleerd.

Door Anoniem: Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

En het niet zsm installeren van beveiligingsupdates kan je nog veel meer ellende opleveren.Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Stel je voor dat je bedrijf gehackt is doordat je iets te lang aan het testen bent geweest.

En je vertrouwt erop dat Crowdstrike het eerst zelf heeft getest voordat het de update op de wereld loslaat.

Dus installeer je het zsm of misschien is het automatisch geinstalleerd.

Dan is dit een harde leerschool voor ze. Niet blind vertrouwen op een ander. Ook een leverancier kan fouten maken,

Haastige spoed is zelden goed.

Dit kost nu ook bakken met geld en reputatieschade.

Zelfs een minimale test (installeer het eerst op 1 machine, om te controleren dat het update proces foutloos verloopt) kost nu ook weer niet zoveel tijd.

Of rol het eerst uit op 1 of 2 machines, kijk het even aan, en rol het daarna pas uit op de rest van het cluster.

Allemaal proven practices.

Het had deze wereldwijde impact kunnen voorkomen.

Een bootloop of een BSoD herken je meteen.

Toch?

Door Anoniem: Ikzelf ben niet getroffen omdat ik al sinds 2014 geen windows meer heb en gebruik. Alleen op mijn werk werk ik nog verplicht met windows. Alles of vrijwel alles wat ik hierboven lees, blijkt een aanname zoals de opmeringen dat een update niet goed getest wordt voordat deze uitgebracht wordt. Ik ga je vertellen dat microsoft een groot bedrijf is dat een erorme impact heeft op de ICT wat wereldwijd op Windows draait. Je kunt het niet veroorloven als een groot bedrijf een monopoly positie te krijgen waarbvij iedereen altijd afhankelijk is wereldwijd van 1 bedrijf. opmerking hierboven dat Microsoft geen derde meer toe moet ,laten, is dus iets dat je niet moet willen, want dat werkt dus monopoly in de hand. Verder is het aan microsoft om een goed product te maken waarbij ik soms afvraag en honderd keer de vraag gesteld heb waarom na 15 jaar nog steeds de extensie's verborgen zijn wat gevolgen heeft voor infectie's met malware als je niet kan zien dat er bv een dubbelen extensie is als .pdf.exe Afijn, we dwalen af. Microsoft moet voor letterlijk alles een patch maken dat overal werkt en geen problemen zorgt. besef je hoe moeilijk dat is ???? Elk machine is weer anders, ander merk, andere hardware, andere software, ander manier van gebruik. Kortom..... het is juist heel erg knap dat het steeds goed en bijna goed gaat steeds. Nu hoor je zeggen, dit is geen microsoft, maar een AV product dat problemen geeft. Maar ook dat is een groot bedrijf met grote klanten, daarvoor geldt hetzelfde verhaal.

Het is iets te kort door de bocht om van aannames uit te gaan en het als "De beste suurlui staan aan wal" de opmerkingen te maken . Het is complexer dan je denkt en niet even zo simpel als hierboven beschreven. Denk je nog van wel, dan heb je het helaas niet begrepen....

Het is iets te kort door de bocht om van aannames uit te gaan en het als "De beste suurlui staan aan wal" de opmerkingen te maken . Het is complexer dan je denkt en niet even zo simpel als hierboven beschreven. Denk je nog van wel, dan heb je het helaas niet begrepen....

Juist omdat het zo'n complexe massa (geworden) is, moet je als klant ook testen. Jouw situatie op jouw machines.

Voordat je je productie-omgeving per ongeluk onderuit haalt.

Zelfs al is het maar een basale test op 1 test machine.

Uiteindelijk ben je als klant zelf verantwoordelijk voor je eigen huis. Niet je leveranciers.

En dit zijn geen kleine klanten.

Vwb Windows. Dat is een grote spaghetti aan code geworden. Met veel legacy code.

Dat daar dingen zo weinig in fout gaan, is juist opmerkelijk.

Maar als het dan een keer fout gaat...

MS zou windows opnieuw van de grond moeten opbouwen, in modules. Incl. een zuivere security-opzet.

Maar dan is het OS niet meer compatible met alle meuk uit het verleden.

En dan verliezen ze (waarschiijnlijk) heel snel klanten.

En dit is de reden waarom je dus *niet* automatishe updates moet instellen op kritieke infrastructuur maar goed en op tijd moet testen via een groep losse systeme dat je netwerk nabootst. Iets wat vorige generatie ITers maar al te goed kennen als noodzakelijke investering.

Gelukkig is de impact hier zeer beperkt omdat we alle kritieke leveranciers van weten dat ze niet automatsch updaten en we niet afhankelijk zijn van cloud diensten gezien we die zelf managen tot datacenter niveau. Het enige dat er momenteel uitligt is de aankoop van dingen omdat de betaal diensten platliggen. Neemt niet weg dat we in paniek plat gebelt worden door klanten omdat hun eigen afgenomen diensten wel plat liggen but c'est la vie.

Sterkte aan ieder die getroffen is en hopelijk hebben jullie goede op tijd geteste back-ups and recovery keys als je CrowdStrike gebruikt.

Gelukkig is de impact hier zeer beperkt omdat we alle kritieke leveranciers van weten dat ze niet automatsch updaten en we niet afhankelijk zijn van cloud diensten gezien we die zelf managen tot datacenter niveau. Het enige dat er momenteel uitligt is de aankoop van dingen omdat de betaal diensten platliggen. Neemt niet weg dat we in paniek plat gebelt worden door klanten omdat hun eigen afgenomen diensten wel plat liggen but c'est la vie.

Sterkte aan ieder die getroffen is en hopelijk hebben jullie goede op tijd geteste back-ups and recovery keys als je CrowdStrike gebruikt.

haha, blij dat de migratie van kaspersky naar crowdstrike is uitgesteld.

19-07-2024, 12:34 door

Ron625

Door _R0N_:

Welk security product maken de makers van de Linux kernel?

Ja, de maker is dus niet zo'n kundige gast volgens jouw beredenatie.

Foute aanname, lijkt mij.Welk security product maken de makers van de Linux kernel?

Ja, de maker is dus niet zo'n kundige gast volgens jouw beredenatie.

Microsoft heeft software ontwikkeld, die makkelijk en vriendelijk in het gebruik moet zijn, Linux (de kernel) is ontwikkeld om veilig en toch veelzijdig te zijn.

Wanneer je alle Linux-distributies bij elkaar optelt, blijkt dat het verre weg de meeste gebruikte kernel is, en dat is niet voor niets.

Zeg nu niet "omdat het gratis is" want dat is een mis-argument.

De vakanties zijn begonnen dus nu weer vliegreizigers pesten en ontmoedigen, vorig jaar net zo

Green Deal Agenda 30 sustainable goals

Green Deal Agenda 30 sustainable goals

Door _R0N_:

Fout!

Hoe ga je anders een rootkit verwijderen?

ook op *nix draait het op het hoogste niveau.

Daar gebruik je ansible voor!! Linux != Windows. Heeft een totaal andere beheerstructuur. Het heeft geen zin om Linux met een windowsbril te bekijken. Stop daar maar mee en houdt je maar bij je favorite systeem. Linux is ook het topic niet!Door Joep Lunaar:

Door Anoniem:

Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Onder Linux/BSD/macOS draaien scanners niet in kernel mode, maar user space en kunnen daarmee het systeem niet in een boot crash brengen. Beveiligingsprogrammatuur van derden op het MS Windows platform zijn bijzonder invasief met bijkomend gevaar voor de stabiliteit van het systeem. Niet zo'n fijne architectuur.Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken. Het is een botched update van een losstaand bedrijf dat beveiliging patches maakt. Iedereen die geen CrowdStrike abbonement heeft (wat alle consumenten zijn iedergeval) hebben geen enkele last hiervan.Als Crowdstrike ook linux, UNIX based had gebotched zat je nog steeds niet in zelfde schuitje. Verschil was dan was het geen BSOD maar een kernel panic.

Fout!

Hoe ga je anders een rootkit verwijderen?

ook op *nix draait het op het hoogste niveau.

Door _R0N_:

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

Linux beheerders gebruiken geen antivirus voor Linux zelf. Deze systemen worden extern gemanaged via Ansible. Het is van de zotte dat lokale apps bestanden gaan verwijderen als root. Gebruik je verstand! Het topic gaat hier ook niet over!Door Anoniem: Precies de reden waarom wij geen 3party applicaties onder Linux toestaan met root rechten! Je moet er wel goed voor gaan liggen omdat managers vaak met dit soort shit komen aanzetten.

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

Door Anoniem: De vakanties zijn begonnen dus nu weer vliegreizigers pesten en ontmoedigen, vorig jaar net zo

Green Deal Agenda 30 sustainable goals

tjongtjong het gewoon een computer probleem met alle gevolgenGreen Deal Agenda 30 sustainable goals

Door Anoniem:

Stel je voor dat je bedrijf gehackt is doordat je iets te lang aan het testen bent geweest.

En je vertrouwt erop dat Crowdstrike het eerst zelf heeft getest voordat het de update op de wereld loslaat.

Dus installeer je het zsm of misschien is het automatisch geinstalleerd.

Crowdstrike gaat er vanuit dat windows backwards compatible is na een update en dat is vaak niet zo. Als die betrokken devops engineer zijn fix heeft geregeld zal hij wel worden ontslagen.Door Anoniem: Waarom moet je ook security patched en patched in security producten ook alweer testen voordat ze in productie worden gezet?

Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

En het niet zsm installeren van beveiligingsupdates kan je nog veel meer ellende opleveren.Meats is het verstand van de beheerders gebleven? Blind updates installeren is vragen om moeilijkheden.

Stel je voor dat je bedrijf gehackt is doordat je iets te lang aan het testen bent geweest.

En je vertrouwt erop dat Crowdstrike het eerst zelf heeft getest voordat het de update op de wereld loslaat.

Dus installeer je het zsm of misschien is het automatisch geinstalleerd.

Door Anoniem: De vakanties zijn begonnen dus nu weer vliegreizigers pesten en ontmoedigen, vorig jaar net zo

Green Deal Agenda 30 sustainable goals

Green Deal Agenda 30 sustainable goals

Daarom zijn ook alleen luchtvaarmaatschappijen getroffen door deze bug in de update vann een security-tool.

Oh, wacht.... Hoe zit het dan met al die andere grote organisaties die er ook last van hebben?

Waaronder ziekenhuizen ... ... ...

LEG UIT:

Waarom moet alles opeens een politieke lading krijgen. Ook al heeft het er niets mee van doen.

Door Anoniem:

Door _R0N_:

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

Linux beheerders gebruiken geen antivirus voor Linux zelf. Deze systemen worden extern gemanaged via Ansible. Het is van de zotte dat lokale apps bestanden gaan verwijderen als root. Gebruik je verstand! Het topic gaat hier ook niet over!Door Anoniem: Precies de reden waarom wij geen 3party applicaties onder Linux toestaan met root rechten! Je moet er wel goed voor gaan liggen omdat managers vaak met dit soort shit komen aanzetten.

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

Ik ben zelf een linux gebruiker en bizar dat sinds het jaar 2000 eerder steeds de discussie aan gaat over Linux en Windows, Mac en Windows enz. Gebruik gewoon wat je fijn vindt en als het gaat om security, niks is veilig. Ook linux en mac niet. Als er meer exploits worden ontdekt en veel meer gedebugt worden, dat is ook linux en mac slachtoffer. Verder wordt wereldwijd vaak linux als server gehackt wat als oorzaak heeft dat deze vaak niet bijgewerkt is en qua updates achterlopen en er veel meer linux (lees = unix achtige servers) als server aan het internet hangen dan bijvoorbeeld Windows IIS. Ik wil het niet hebben over wat veiliger is en wat niet, ik gebruik zelf sinds 1998 al linux en werk vrijwel niet met Windows, maar mij hoor je niet over wat beter is. Als iemand Windows fijn vindt en wil gebruiken, dan is hij/zij ook gewoon mijn vriend(in). Oftewel..... vergelijk geen appels met peren. linux is qua besturingssysteem heel anders dan Windows en bedien vaak ook een andere club mensen. Ophouden dus !

Door Anoniem: En hun gezond verstand gebruiken doen beheerders (blijkbaar) ook al niet meer.

Mogen ze niet al zouden ze het willen.- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Door Anoniem: Linux beheerders gebruiken geen antivirus voor Linux zelf. Deze systemen worden extern gemanaged via Ansible. Het is van de zotte dat lokale apps bestanden gaan verwijderen als root. Gebruik je verstand! Het topic gaat hier ook niet over!

Dat is het bij elkaar gecoordineerd neerzetten vanuit meerdere bronnen tot een beschreven geheel. Heeft weinig met security en informatiebeveiliging te maken. sudo (root) en gebrek aan privileged identity management is hetzelfde laken en pak. Er worden wel degelijk scans en preventiezaken ingeregeld. Daar kan het en gaat het net zo hard mis.Door Anoniem: Was de update wel getest door de klanten voordat hij in productie uitgerold werd?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

nu dat zal niet zo zijn bij een vm die zijn virtuele boot heeft en dus is er sterk het vermoeden dat er op virtuele machines is getest.

Waarom zou je microsoft iets laten oplossen(meer kans op problemen dan andere bedrijven) je kan beter een vsphere op elke pc zetten en zo de virtuele machines draaien verplaatsen coppyen en backup en

Soms moet er ook iets grondig misgaan zodat het besef ook duidelijk wordt dat we afhankelijk geworden zijn en er een redunante oplossing komt. Ondanks de financieele schade die de maatschappij gaat dragen, lees = Jij en ik, is het weleens goed dat inzichtelijk wordt wat er om kan vallen. Wat ik verschikkelijk vindt en wel heel erg ernstig vindt (die berichten komen later pas....) is dat ziekenhuizen getroffen zijn waardoor een update er letterlijk voor zorgt dat mensen overlijden, bijvoorbeeld op de IC afdeling of tijdens een operatie. Ik denk en verwacht dat dit nog een staartje krijgt en ergens ter wereld mensen erdoor overleden zijn. Iets dat ook gebeurd als heel internet getroffen wordt of andere vitale systemen. Kijk dit vind ik dus een kwestie van pech hebben https://www.nu.nl/.../hinder-voor-vakantiegangers-doordat... We willen allemaal luxe, Windows pc, linux en andere technische zooi. Draag ook de gevolgen als het even niet beschikbaar is en als het uitvalt. Dat mensen overlijden, vind ik veel en vele male ernstiger dat die vakantieganger die vast zit of niet op vakantie kan. Die kan het over 10 jaar nog vertellen, diegene die overlijdt niet meer.... Soms moet je een stapje terug doen in het leven en dit is zo'n moment dat je ziet dat aan elke voordeel (luxe) ook een nadeel zit en accepteer die dan....

Door karma4:

- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Door Anoniem: En hun gezond verstand gebruiken doen beheerders (blijkbaar) ook al niet meer.

Mogen ze niet al zouden ze het willen.- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Niets mee te maken.

Als beheerder heb je een eigen verantwoordelijkheid hoe dingen wel of niet gedaan moeten worden. Dat zijn de kaders waarbinnen anderen weer mogen spelen met hun agile-projectjes.

Vwb: "als de leverancier zegt dat het goed is":

Als de eigen managers/security-officer blind varen op de (mondelinge) garanties van de leverancier, dan mogen ze dat in contractvorm proberen te gieten. En er meestal duur voor betalen. Wat ze ook weer niet willen.

Want op zo'n moment kruipt een leverancier ook terug, en komt of met een duur contract of allemaal mitsen en maren.

Die discussie heb ik al eens gevoerd en gewonnen.

En ja, ook wel eens verloren. Maar toen ben ik ook meteen vetrokken. Met als uitleg dat ik niet in een toko wilde werken dat zulke risico's op hun eigen IT-afdeling wilden afwentelen, maar niet naar de adviezen van diezelfde afdeling wilden luisteren. Die zijn niet veel later ook het schip in gegaan.

Door Anoniem:

Dat is jouw mening, maar als je je ogen openhoudt zie je meer. Zelf nadenken zal je redden!Door Anoniem: De vakanties zijn begonnen dus nu weer vliegreizigers pesten en ontmoedigen, vorig jaar net zo

Green Deal Agenda 30 sustainable goals

tjongtjong het gewoon een computer probleem met alle gevolgenGreen Deal Agenda 30 sustainable goals

Dit incident laat mooi zien dat een monocultuur van welk soort software dan ook risico's met zich meeneemt, en die lijken soms blind geaccepteerd te worden onder het mom van "goedkoper" of "we betalen er toch al voor" (in vendor lock-in situaties).

Hoeveel schade had het je je bedrijf kunnen voorkomen als crowdstrike maar een deel van je infra plat had gelegd?

Hoeveel schade had het je je bedrijf kunnen voorkomen als crowdstrike maar een deel van je infra plat had gelegd?

Door Anoniem: Dit incident laat mooi zien dat een monocultuur van welk soort software dan ook risico's met zich meeneemt, en die lijken soms blind geaccepteerd te worden onder het mom van "goedkoper" of "we betalen er toch al voor" (in vendor lock-in situaties).

Hoeveel schade had het je je bedrijf kunnen voorkomen als crowdstrike maar een deel van je infra plat had gelegd?

Hoeveel schade had het je je bedrijf kunnen voorkomen als crowdstrike maar een deel van je infra plat had gelegd?

of niet blindelings changes doorvoeren zonder te testen.

Het lijkt mij dat dit al bij een heel simpele test naar voeren was gekomen. Maar overal wordt de AV update dus blijkbaar automatisch over de volle breedte uitgerold. Dat deden we in mijn tijd niet zo ("vroeger was alles beter"? ha ha)

Zoiets als dit is veel vaker voorgekomen alleen de consequentie is nooit getrokken om veilig gecontroleerd updates als eis in te stellen bij audits en beleidsadviezen.

bij audits wordt daar wel degelijk naar gekeken. Maar veel auditors hebben niet veel kaas gegeten van IT/informatiebeveiliging en volgen maar een checklist. Op de checklist staat dan iets als 'critical security updates are installed as soon as possible". Het makkelijkst is hier aan voldaan als je automatisch updates installeert. Als de auditor niet doorvraagt op vulnerability management en risicobeheersing, dan blijft deze werkwijze bestaan. Uiteindelijk had IT of Security zelf natuurlijk dit moeten zien via een risicoassessment, en dan kom je uit op capaciteitsproblemen en budget. Meestal wordt gestuurd op financiële doelen en audit findings sluiten. In dit voorbeeld is zowel de audit finding gesloten en met weinig financiële middelen. Tada win-win zo lijkt het.Kortzichtig beleidsdenken en misplaatste zuinigheid van de beslissingsnemers.

De rekening zit later bij een incident steeds onder in de zak.

De mens blijft echter een korte termijn-denker.

De rekening zit later bij een incident steeds onder in de zak.

De mens blijft echter een korte termijn-denker.

Door _R0N_: ...

Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Dat is een onjuiste aanname. Hoogste security nieveau, wat dat ook moge betekenen, is niet het zelfde als de kernel onderuit kunnen trekken. Natuurlijk bevat een kernel een laag die het gebruik en toegang tot de resources beperkt, onder Linux zijn dat met name de LSM. Maar scanners en monitors draaien in user space; wel kunnen ze via netfilter, BPF programs en APIs heel low level zaken in de gaten houden en zo nodig op acteren. Maar de kernel crashen, laat staan tijden boot: nee.Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

19-07-2024, 16:06 door

Joep Lunaar

Door _R0N_:

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

Klopt niet, veel scanners hebben dat helemaal niet nodig. Bovendien, ook al draait een programma als root, dan is dat nog steeds in user space. Root en kernel level zijn verschillende dimensies.Door Anoniem: Precies de reden waarom wij geen 3party applicaties onder Linux toestaan met root rechten! Je moet er wel goed voor gaan liggen omdat managers vaak met dit soort shit komen aanzetten.

AV software draait op Linux ook als root, anders zou het nooit een rootkit kunnen verwijderen.

En runtime en geautomatiseerd een rootkit verwijderen is overigens ook nogal hoog gegrepen; een rootkit (in UEFI) is juist voor het draaiende OS niet zichtbaar.

Door Joep Lunaar:

Door _R0N_: ...

Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Dat is een onjuiste aanname. Hoogste security nieveau, wat dat ook moge betekenen, is niet het zelfde als de kernel kunnen trekken. Natuurlijk bevat een kernel een laag die het gebruik en toegang tot de resources beperkt, onder Linux zijn dat met name de LSM. Maar scanners en monitors draaien in user space; wel kunnen ze via netfilter, BPF programs en APIs heel low level zaken in de gaten houden en zo nodig op acteren. Maar de kernel crashen, laat staan tijden boot: nee.Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Die fixatie op 'kernel' is een beetje raar . Wat heb je aan een draaiende kernel als het volledige systeem niet wil booten ?

Wat fijn dat de KERNEL draait, maar PID 1 niet wil starten . Nou , dan ben je echt superieur aan die arme Windows mensen , want de KERNEL draait nog .

Een proces met voldoende (root) rechten kan onder Linux prima een systeem un-bootable maken . Een paar cruciale systeem libraries onbereikmaar maken voldoet prima om boot te vernaggelen .

Een stel kernel modules (*.ko) in een quarantaine directory plaatsen vanwege een fout in scan definitie , of zo . initrd weghalen .

het is ZO makkelijk, met voldoende rechten.

En dan zit je als Linux beheerder in hetzelfde schuitje - handmatig fixen vanuit (hopelijk) een bruikbare rescue/fallback image.

Als een scanner _geimplementeerd_ is als een extra kernel module is het al helemaal simpel

19-07-2024, 16:42 door

Joep Lunaar

N.a.v. de discussie hier waar vaak wordt gesteld dat hier sprake is van nalatigheid omdat de updates niet voorafgaand aan installatie op een getroffen systeem is getest, vergeet niet dat de toegevoegde waarde van een derde leverancier als CrowdStrike juist dan daarin ligt dat die wordt geacht te helpen bij het veilig houden van een systeem, als het ware hun klanten daarin "te ontzorgen".

Indien dat heel complex is (o.a. doordat de doelsystemen een samenraapsel van programmatuur zijn met vaak verschillende versies enz.) dan is de behoefte aan een dergelijke dienst van een daarin gespecialiseerde leverancier des te groter. Hoe groter de puinhoop, hoe moeilijker het is zelf een systeem veilig te houden en hoe afhankelijke men is van specialisten wiens (test)werk je echt niet zelf nog eens moet gaan overdoen.

Vervelend blijft dat een zo nodig product onder MS Windows zo moet worden geïmplementeerd dat een foutje daarbij het risico geeft op een BSOD. Stuitend eigenlijk. Je zou dan van MS mogen verwachten dat die voor dit soort diensten een veilig bruikbare API biedt. Something smells rotten here.

Indien dat heel complex is (o.a. doordat de doelsystemen een samenraapsel van programmatuur zijn met vaak verschillende versies enz.) dan is de behoefte aan een dergelijke dienst van een daarin gespecialiseerde leverancier des te groter. Hoe groter de puinhoop, hoe moeilijker het is zelf een systeem veilig te houden en hoe afhankelijke men is van specialisten wiens (test)werk je echt niet zelf nog eens moet gaan overdoen.

Vervelend blijft dat een zo nodig product onder MS Windows zo moet worden geïmplementeerd dat een foutje daarbij het risico geeft op een BSOD. Stuitend eigenlijk. Je zou dan van MS mogen verwachten dat die voor dit soort diensten een veilig bruikbare API biedt. Something smells rotten here.

Door Anoniem:

Hoe ga je anders een rootkit verwijderen?

ook op *nix draait het op het hoogste niveau.

Daar gebruik je ansible voor!! Linux != Windows. Heeft een totaal andere beheerstructuur. Het heeft geen zin om Linux met een windowsbril te bekijken. Stop daar maar mee en houdt je maar bij je favorite systeem. Linux is ook het topic niet![/quote]Hoe ga je anders een rootkit verwijderen?

ook op *nix draait het op het hoogste niveau.

Mooi dat je ooit van ansible gehoord hebt .

Jammer dat je niet snapt hoe het werkt .

"ansible gebruiken" betekent - ik stuur een stel python scripts naar een systeem die daar met voldoende rechten uitgevoerd worden en dingen doen die een beheerder ook kan doen - maar gescript.

Met hoeveel rechten die scripten draaien is een beheerkeuze, maar meestal is dat met erg hoge rechten, omdat de normale taken die je met ansible doet dat nodig hebben.

Hoe je 'rootkit verwijderen' typisch een taak voor 'ansible' kunt vinden ontgaat me een beetje. (standaard en repetitief werk is wat je automatiseert - en dan is ansible inderdaad een veel gebruikte toolbox ).

Door Joep Lunaar: N.a.v. de discussie hier waar vaak wordt gesteld dat hier sprake is van nalatigheid omdat de updates niet voorafgaand aan installatie op een getroffen systeem is getest, vergeet niet dat de toegevoegde waarde van een derde leverancier als CrowdStrike juist dan daarin ligt dat die wordt geacht te helpen bij het veilig houden van een systeem, als het ware hun klanten daarin "te ontzorgen".

"ontzorgen" dat is verkoperstaal.Geen enkele beheerder gelooft daarin.

Hoe harder de verkoper het roept hoe meer zorgen je later aan je kop hebt bij het gebruik van de dienst.

19-07-2024, 18:10 door

Leo van Lierop

Slecht testen en het verplicht uit moeten rollen, wat een gepruts!!!

Eerder vandaag had het NCSC.NL de melding die nu in Computable staat (met bron NCSC)

https://www.computable.nl/2024/07/19/crowdstrike-baas-oorzaak-wereldwijde-storing-is-gefixt//url]1. Boot Windows naar de Safe Mode2. Navigeer naar C:\Windows\System32\drivers\CrowdStrike directory in Explorer3. Lokaliseer bestand “C-00000291-00000000-00000032.sys” bestand, klik op de rechter muisknop en hernoem het bestand naar “C-00000291-00000000-00000032.renamed” (de versie kan verschillen bij uw host)4. Boot de hostNu is het bericht van het NCSC aangepast.https://www.ncsc.nl/actueel/nieuws/2024/juli/19/wereldwijde-storing1. Boot Windows naar de Safe Mode2. Navigeer naar C:\Windows\System32\drivers\CrowdStrike directory in Explorer3. Lokaliseer bestand “C-00000291*.sys” bestand, klik op de rechter muisknop en verwijder het bestand of hernoem deze naar “C-00000291*.renamed”4. Boot de host

https://www.computable.nl/2024/07/19/crowdstrike-baas-oorzaak-wereldwijde-storing-is-gefixt//url]1. Boot Windows naar de Safe Mode2. Navigeer naar C:\Windows\System32\drivers\CrowdStrike directory in Explorer3. Lokaliseer bestand “C-00000291-00000000-00000032.sys” bestand, klik op de rechter muisknop en hernoem het bestand naar “C-00000291-00000000-00000032.renamed” (de versie kan verschillen bij uw host)4. Boot de hostNu is het bericht van het NCSC aangepast.https://www.ncsc.nl/actueel/nieuws/2024/juli/19/wereldwijde-storing1. Boot Windows naar de Safe Mode2. Navigeer naar C:\Windows\System32\drivers\CrowdStrike directory in Explorer3. Lokaliseer bestand “C-00000291*.sys” bestand, klik op de rechter muisknop en verwijder het bestand of hernoem deze naar “C-00000291*.renamed”4. Boot de host

19-07-2024, 20:08 door

op leeftijd

computers maken geen fouten, mensen wel.

Door op leeftijd: computers maken geen fouten, mensen wel.

To err is human, to really mess things up requires a computer.Het gebeurt om de zoveel jaar dat antivirusproducten een probleem veroorzaken onder Windows. Dat is dus standaard en je moet er ook op voorbereid zijn en daadwerkelijk uitvoerbaar en getest een recoveryplan klaar hebben liggen. Dat hoort ook standaard te zijn.

De oorzaak is soms een typfout of copy/paste van een regular expression die fout gaat. Bij antivirus is het de gewoonte minimaal te testen omdat updates snel de deur uit moeten. Dat kan doordruppelen naar de afdeling die bestanden zoals drivers updatet. Daar gaat het bij Crowdstrike over, het probleem zat in de driver en kan relatief eenvoudig worden opgelost door die driver te vervangen door een goede versie.

De oorzaak is soms een typfout of copy/paste van een regular expression die fout gaat. Bij antivirus is het de gewoonte minimaal te testen omdat updates snel de deur uit moeten. Dat kan doordruppelen naar de afdeling die bestanden zoals drivers updatet. Daar gaat het bij Crowdstrike over, het probleem zat in de driver en kan relatief eenvoudig worden opgelost door die driver te vervangen door een goede versie.

Baas: Hebben we backups? Ja baas. Baas naar huis. Of golfen.

Wat baas vergeet te vragen is dat als we de sjaak zijn en we moeten alles terugzetten, hoe lang duurt dat dan. Tot het moment daar is. En dan iedereen zenuwachtig want dat kan vies lang duren en dan mote je in die stress ook nog eens geen fouten kunnen maken.

En leren testen natuurlijk. Simpel gezegd, dit probleem had zeker voorkomen kunnen worden in een thuisnetwerk dat niet met internet verbonden is. Dan had men zo kunnen zien dat windows schermen op blauw gingen. Zonder dat gelijk de halve wereld plat ging. Het zal waarschijnlijk iets ingewikkelder zijn, maar het principe blijft het zelfde en moet voor zulke bedrijven niet echt heel moeilijk zijn. Een zandbak maken en eerst even daar spelen met een update. Hoef je niet eens de code voor te kennen want als het plop is, dan is het plop. Geen tijd voor zegt de baas dan, daar zijn we te belangrijk voor. En we hebben backups. Uitrollen.

Sta je daar op Schiphol met je koffer. Of nog steeds geen nieuwe heup en we kunnen niet zeggen hoe lang het gaat duren.

Dit zijn geen zaken van overmacht. Van farce majeure. Het zijn zaken van gebrek aan verantwoordelijkheidsgevoel. Al is dit wel een hele dikke met drie bier erbij. Maar het is niet zo dat als iedereen ergens in struikelt dat je er zelf ook niks aan kon doen.

Wat baas vergeet te vragen is dat als we de sjaak zijn en we moeten alles terugzetten, hoe lang duurt dat dan. Tot het moment daar is. En dan iedereen zenuwachtig want dat kan vies lang duren en dan mote je in die stress ook nog eens geen fouten kunnen maken.

En leren testen natuurlijk. Simpel gezegd, dit probleem had zeker voorkomen kunnen worden in een thuisnetwerk dat niet met internet verbonden is. Dan had men zo kunnen zien dat windows schermen op blauw gingen. Zonder dat gelijk de halve wereld plat ging. Het zal waarschijnlijk iets ingewikkelder zijn, maar het principe blijft het zelfde en moet voor zulke bedrijven niet echt heel moeilijk zijn. Een zandbak maken en eerst even daar spelen met een update. Hoef je niet eens de code voor te kennen want als het plop is, dan is het plop. Geen tijd voor zegt de baas dan, daar zijn we te belangrijk voor. En we hebben backups. Uitrollen.

Sta je daar op Schiphol met je koffer. Of nog steeds geen nieuwe heup en we kunnen niet zeggen hoe lang het gaat duren.

Dit zijn geen zaken van overmacht. Van farce majeure. Het zijn zaken van gebrek aan verantwoordelijkheidsgevoel. Al is dit wel een hele dikke met drie bier erbij. Maar het is niet zo dat als iedereen ergens in struikelt dat je er zelf ook niks aan kon doen.

Door karma4:

- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Blijkbaar nog nooit van IPA en Satellite gehoord.Door Anoniem: En hun gezond verstand gebruiken doen beheerders (blijkbaar) ook al niet meer.

Mogen ze niet al zouden ze het willen.- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Door Anoniem: Linux beheerders gebruiken geen antivirus voor Linux zelf. Deze systemen worden extern gemanaged via Ansible. Het is van de zotte dat lokale apps bestanden gaan verwijderen als root. Gebruik je verstand! Het topic gaat hier ook niet over!

Dat is het bij elkaar gecoordineerd neerzetten vanuit meerdere bronnen tot een beschreven geheel. Heeft weinig met security en informatiebeveiliging te maken. sudo (root) en gebrek aan privileged identity management is hetzelfde laken en pak. Er worden wel degelijk scans en preventiezaken ingeregeld. Daar kan het en gaat het net zo hard mis.Door meinonA:

Het heeft alles met "Windows als product" te maken. Windows is een ontzettend verdienmodel voor zowel aanvallers, als (commerciële) verdedigers van het bewezen brakke platform. Andere OS'en zoals Linux zijn niet alleen veel minder vatbaar voor dreigingen van buitenaf, een stuk software kan het ook niet zo snel plat krijgen.

En als er toch iets een Linux-bak plat krijgt, kun je het via de commandline, of met kernel-parameters weer herstellen. Ja, dat is niet weggelegd voor de bakker om de hoek, maar bedrijven zoals vliegmaatschappijen e.d. zouden dan hun eigen machines weer in de lucht kunnen krijgen ipv naar een blauw scherm te moeten staren.

Inderdaad maar ook raar dat dit soort bedrijven niet met een OTAP straat werken.Door Anoniem:

Door Anoniem: In de VS zijn de vliegvelden getroffen en ook bij bedrijven en banken is het volgens berichtgeving van Tech News foute boel. Maar gelukkig heb ik een ander OS dat hier geen last van heeft.

Het heeft niks met Windows als product te maken.Het heeft alles met "Windows als product" te maken. Windows is een ontzettend verdienmodel voor zowel aanvallers, als (commerciële) verdedigers van het bewezen brakke platform. Andere OS'en zoals Linux zijn niet alleen veel minder vatbaar voor dreigingen van buitenaf, een stuk software kan het ook niet zo snel plat krijgen.

En als er toch iets een Linux-bak plat krijgt, kun je het via de commandline, of met kernel-parameters weer herstellen. Ja, dat is niet weggelegd voor de bakker om de hoek, maar bedrijven zoals vliegmaatschappijen e.d. zouden dan hun eigen machines weer in de lucht kunnen krijgen ipv naar een blauw scherm te moeten staren.

Door Anoniem:

nu dat zal niet zo zijn bij een vm die zijn virtuele boot heeft en dus is er sterk het vermoeden dat er op virtuele machines is getest.

Waarom zou je microsoft iets laten oplossen(meer kans op problemen dan andere bedrijven) je kan beter een vsphere op elke pc zetten en zo de virtuele machines draaien verplaatsen coppyen en backup en

Dat zullen velen ook gedaan hebben en hebben dus geaccepteerd mogelijk data verloren.Door Anoniem: Was de update wel getest door de klanten voordat hij in productie uitgerold werd?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

Een bootloop is toch wel snel te herkennen op een testmachine lijkt me. 0:-)

En nu?

Een rollback doen naar een save point. Of de backup terug zetten.

Hoe groot is de puinzooi bij deze organisaties nu?

nu dat zal niet zo zijn bij een vm die zijn virtuele boot heeft en dus is er sterk het vermoeden dat er op virtuele machines is getest.

Waarom zou je microsoft iets laten oplossen(meer kans op problemen dan andere bedrijven) je kan beter een vsphere op elke pc zetten en zo de virtuele machines draaien verplaatsen coppyen en backup en

Door Anoniem:

Niets mee te maken.

Als beheerder heb je een eigen verantwoordelijkheid hoe dingen wel of niet gedaan moeten worden. Dat zijn de kaders waarbinnen anderen weer mogen spelen met hun agile-projectjes.

Vwb: "als de leverancier zegt dat het goed is":

Als de eigen managers/security-officer blind varen op de (mondelinge) garanties van de leverancier, dan mogen ze dat in contractvorm proberen te gieten. En er meestal duur voor betalen. Wat ze ook weer niet willen.

Want op zo'n moment kruipt een leverancier ook terug, en komt of met een duur contract of allemaal mitsen en maren.

Die discussie heb ik al eens gevoerd en gewonnen.

En ja, ook wel eens verloren. Maar toen ben ik ook meteen vetrokken. Met als uitleg dat ik niet in een toko wilde werken dat zulke risico's op hun eigen IT-afdeling wilden afwentelen, maar niet naar de adviezen van diezelfde afdeling wilden luisteren. Die zijn niet veel later ook het schip in gegaan.

Ik zal je vertellen dat ik er dus voor ben gaan liggen (1,5j geleden) om Crowdstrike of Symantec software te installeren en precies dit argument heb genoemd. Al helemaal op hun Linux machines. Ik kon vertrekken als ZZPerDoor karma4:

- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Door Anoniem: En hun gezond verstand gebruiken doen beheerders (blijkbaar) ook al niet meer.

Mogen ze niet al zouden ze het willen.- agile project insteek. Dit soort testen verstoren de planning in sprints

- scheiding in machten met detail instructies. De leverancier zegt dat het zo goed is, jij mag niets doen.

Dit wordt verder ondersteund door opgelegde securityrichtlijnen in securityincidenten meteen automatisch installeren is de eis

Niets mee te maken.

Als beheerder heb je een eigen verantwoordelijkheid hoe dingen wel of niet gedaan moeten worden. Dat zijn de kaders waarbinnen anderen weer mogen spelen met hun agile-projectjes.

Vwb: "als de leverancier zegt dat het goed is":

Als de eigen managers/security-officer blind varen op de (mondelinge) garanties van de leverancier, dan mogen ze dat in contractvorm proberen te gieten. En er meestal duur voor betalen. Wat ze ook weer niet willen.

Want op zo'n moment kruipt een leverancier ook terug, en komt of met een duur contract of allemaal mitsen en maren.

Die discussie heb ik al eens gevoerd en gewonnen.

En ja, ook wel eens verloren. Maar toen ben ik ook meteen vetrokken. Met als uitleg dat ik niet in een toko wilde werken dat zulke risico's op hun eigen IT-afdeling wilden afwentelen, maar niet naar de adviezen van diezelfde afdeling wilden luisteren. Die zijn niet veel later ook het schip in gegaan.

Door Joep Lunaar:

Helemaal juist en als laatste afvang SELinux (moet je het wel configureren natuurlijk). Landelijke opmerkingen als zou onder Linux ook gebeurd zijn laat ook veel onkunde zien onder de zg security specialisten en CIO's Ook onder windows zijn er beheerders bij wie dit nooit zou gebeuren door OTAP procedures te hanteren.Door _R0N_: ...

Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Dat is een onjuiste aanname. Hoogste security nieveau, wat dat ook moge betekenen, is niet het zelfde als de kernel onderuit kunnen trekken. Natuurlijk bevat een kernel een laag die het gebruik en toegang tot de resources beperkt, onder Linux zijn dat met name de LSM. Maar scanners en monitors draaien in user space; wel kunnen ze via netfilter, BPF programs en APIs heel low level zaken in de gaten houden en zo nodig op acteren. Maar de kernel crashen, laat staan tijden boot: nee.Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Door Anoniem:

Die fixatie op 'kernel' is een beetje raar . Wat heb je aan een draaiende kernel als het volledige systeem niet wil booten ?

Wat fijn dat de KERNEL draait, maar PID 1 niet wil starten . Nou , dan ben je echt superieur aan die arme Windows mensen , want de KERNEL draait nog .

Een proces met voldoende (root) rechten kan onder Linux prima een systeem un-bootable maken . Een paar cruciale systeem libraries onbereikmaar maken voldoet prima om boot te vernaggelen .

Een stel kernel modules (*.ko) in een quarantaine directory plaatsen vanwege een fout in scan definitie , of zo . initrd weghalen .

het is ZO makkelijk, met voldoende rechten.

En dan zit je als Linux beheerder in hetzelfde schuitje - handmatig fixen vanuit (hopelijk) een bruikbare rescue/fallback image.

Als een scanner _geimplementeerd_ is als een extra kernel module is het al helemaal simpel

Je zit er echt naast. SELinux voorkomt in de meeste gevallen zo iets. Een monitor programma als root krijgt die rechten niet als je het goed configureert. Als root draaien (pure luiheid) is ook onzin voor een monitor programma. Bij mij komt dat er dan niet op. ClamAV (hoewel overbodig, omdat audit dit wil vanwege de windows bril) draait hier wel maar niet als root.Door Joep Lunaar:

Door _R0N_: ...

Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Dat is een onjuiste aanname. Hoogste security nieveau, wat dat ook moge betekenen, is niet het zelfde als de kernel kunnen trekken. Natuurlijk bevat een kernel een laag die het gebruik en toegang tot de resources beperkt, onder Linux zijn dat met name de LSM. Maar scanners en monitors draaien in user space; wel kunnen ze via netfilter, BPF programs en APIs heel low level zaken in de gaten houden en zo nodig op acteren. Maar de kernel crashen, laat staan tijden boot: nee.Ah vast iemand die nooit AV software gebruikt.

Die software draait op het hoogste security niveau omdat het alles (ja alles) moet kunnen scannen.

Het nestelt zich dus in systeem op gelijk niveau als de kernel (ja ook op Linux) waardoor het dus ook de kernel onderuit kan schoppen.

Die fixatie op 'kernel' is een beetje raar . Wat heb je aan een draaiende kernel als het volledige systeem niet wil booten ?

Wat fijn dat de KERNEL draait, maar PID 1 niet wil starten . Nou , dan ben je echt superieur aan die arme Windows mensen , want de KERNEL draait nog .

Een proces met voldoende (root) rechten kan onder Linux prima een systeem un-bootable maken . Een paar cruciale systeem libraries onbereikmaar maken voldoet prima om boot te vernaggelen .

Een stel kernel modules (*.ko) in een quarantaine directory plaatsen vanwege een fout in scan definitie , of zo . initrd weghalen .

het is ZO makkelijk, met voldoende rechten.

En dan zit je als Linux beheerder in hetzelfde schuitje - handmatig fixen vanuit (hopelijk) een bruikbare rescue/fallback image.

Als een scanner _geimplementeerd_ is als een extra kernel module is het al helemaal simpel

Daarnaast zijn Linuxbeheerders veel kritischer, ze hebben namelijk over het algemeen ervaring opgedaan met andere systemen.

Door Joep Lunaar: N.a.v. de discussie hier waar vaak wordt gesteld dat hier sprake is van nalatigheid omdat de updates niet voorafgaand aan installatie op een getroffen systeem is getest, vergeet niet dat de toegevoegde waarde van een derde leverancier als CrowdStrike juist dan daarin ligt dat die wordt geacht te helpen bij het veilig houden van een systeem, als het ware hun klanten daarin "te ontzorgen".

Indien dat heel complex is (o.a. doordat de doelsystemen een samenraapsel van programmatuur zijn met vaak verschillende versies enz.) dan is de behoefte aan een dergelijke dienst van een daarin gespecialiseerde leverancier des te groter. Hoe groter de puinhoop, hoe moeilijker het is zelf een systeem veilig te houden en hoe afhankelijke men is van specialisten wiens (test)werk je echt niet zelf nog eens moet gaan overdoen.

Vervelend blijft dat een zo nodig product onder MS Windows zo moet worden geïmplementeerd dat een foutje daarbij het risico geeft op een BSOD. Stuitend eigenlijk. Je zou dan van MS mogen verwachten dat die voor dit soort diensten een veilig bruikbare API biedt. Something smells rotten here.

Hun UNIX agent gaf ook geen enkel probleem, waar ze dezelfde codebase voor gebruiken.Indien dat heel complex is (o.a. doordat de doelsystemen een samenraapsel van programmatuur zijn met vaak verschillende versies enz.) dan is de behoefte aan een dergelijke dienst van een daarin gespecialiseerde leverancier des te groter. Hoe groter de puinhoop, hoe moeilijker het is zelf een systeem veilig te houden en hoe afhankelijke men is van specialisten wiens (test)werk je echt niet zelf nog eens moet gaan overdoen.

Vervelend blijft dat een zo nodig product onder MS Windows zo moet worden geïmplementeerd dat een foutje daarbij het risico geeft op een BSOD. Stuitend eigenlijk. Je zou dan van MS mogen verwachten dat die voor dit soort diensten een veilig bruikbare API biedt. Something smells rotten here.

Door Anoniem:

Door Joep Lunaar: N.a.v. de discussie hier waar vaak wordt gesteld dat hier sprake is van nalatigheid omdat de updates niet voorafgaand aan installatie op een getroffen systeem is getest, vergeet niet dat de toegevoegde waarde van een derde leverancier als CrowdStrike juist dan daarin ligt dat die wordt geacht te helpen bij het veilig houden van een systeem, als het ware hun klanten daarin "te ontzorgen".