AP: veel slachtoffers van ransomware hadden beveiliging niet op orde

Vorig jaar hebben er in Nederland meer ransomware-aanvallen plaatsgevonden dan tot nu toe gedacht en de meeste slachtoffers hadden de basisbeveiliging niet op orde, zo stelt de Autoriteit Persoonsgegevens (AP) in een vandaag verschenen rapport (pdf). Over heel 2023 werden er bij de AP 178 unieke, geslaagde aanvallen gemeld. Daarbij werden persoonlijke gegevens van miljoenen mensen in Nederland geraakt.

Eerder dit jaar meldde Melissa, een samenwerkingsverband tussen politie en securitybedrijven, dat grote Nederlandse bedrijven en instellingen vorig jaar 147 keer slachtoffer van ransomware zijn geworden. Dat de Autoriteit Persoonsgegevens meer ransomware-aanvallen telt, komt mogelijk door de rol van de AP als toezichthouder op de wettelijke meldplicht bij datalekken. Wanneer ransomware bestanden versleutelt die persoonsgegevens bevatten is dit een datalek.

De AP vroeg getroffen organisaties om mee te werken aan verder onderzoek. In totaal werden negentig organisaties onderzocht. Bij twee op de drie getroffen organisaties was de basisbeveiliging niet op orde. "Hierdoor waren ze onvoldoende weerbaar tegen een ransomware-aanval. De AP maakt zich ernstig zorgen over het beveiligingsniveau van de onderzochte organisaties", zo staat in het rapport.

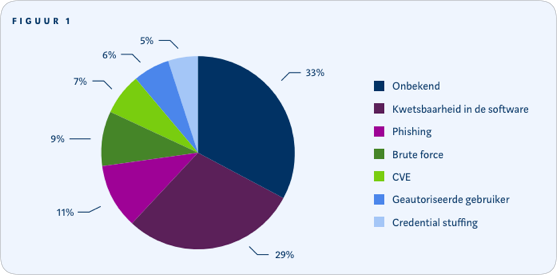

De gebrekkige basisbeveiliging bestaat uit het ontbreken van multifactorauthenticatie (MFA), slecht wachtwoordbeleid, het niet tijdig installeren van beveiligingsupdates en weinig tot geen netwerksegmentatie. Bij 33 procent van de aanvallen was onbekend hoe de aanvallers waren binnengekomen. Bij de 29 procent waarbij dit wel het geval was, bleek het om een kwetsbaarheid in gebruikte softwawre te gaan. Verder zijn ook phishing, bruteforce-aanvallen en credential stuffing succesvolle aanvalsmethodes.

In ongeveer de helft van de onderzochte ransomware-aanvallen versleutelden cybercriminelen niet alleen systemen, maar maakten ze ook (persoons)gegevens buit. "Dit is extra schadelijk voor de privacy van de mensen van wie de gegevens zijn, omdat hun gegevens op het dark web terecht kunnen komen. Bovendien neemt hiermee de kans op identiteitsfraude, phishing en oplichting toe", waarschuwt de AP.

Van de negentig onderzochte organisaties betaalden er minimaal acht losgeld aan de cybercriminelen. "Het betalen van losgeld is echter geen oplossing of beveiligingsmaatregel. Het geeft namelijk geen zekerheid dat gelekte persoonsgegevens niet alsnog worden doorverkocht of gepubliceerd", laat de toezichthouder daarover weten. Die roept organisaties op om de basisbeveiliging op orde te brengen.

Waarschijnlijk hebben ze getracht met de 5W methode tot the root cause te komen, al denk ik dat dit dan nog altijd lastig is.

Deze posting is gelocked. Reageren is niet meer mogelijk.