Onderzoekers konden alle laadpalen iocharger via lek overnemen

Nederlandse onderzoekers hebben in laadpalen van iocharger zeventien kwetsbaarheden gevonden waardoor alle laadpalen van de fabrikant waren over te nemen en het energienetwerk uit balans zou kunnen worden gebracht. Dat meldt het Dutch Institute for Vulnerability Disclosure (DIVD). Het DIVD scant met behulp van vrijwilligers op internet naar kwetsbare systemen zodat het betrokken organisaties kan waarschuwen. Daarnaast doet het beveiligingsonderzoek.

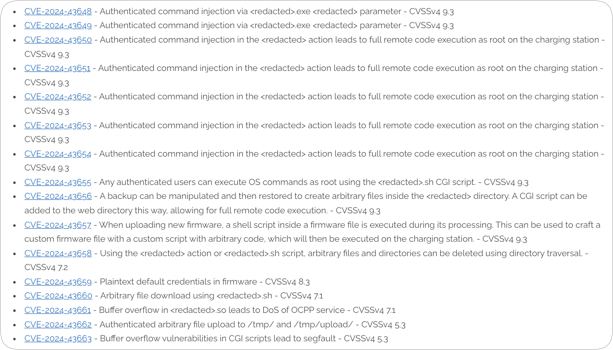

Voor het onderzoek naar de iocharger-laadpalen werkte DIVD-onderzoeker Harm van den Brink samen met externe onderzoeker Wilco van Beijnum. De onderzoekers vonden zoals gezegd zeventien kwetsbaarheden. Zeven van de beveiligingslekken maken command injection voor een geauthenticeerde aanvaller mogelijk, die vervolgens willekeurige code als root op de laadpalen kan uitvoeren.

Om de laadpaal aan te kunnen vallen moet een aanvaller over inloggegevens beschikken. "Een aanvaller die over een laadpaal of firmware-image beschikt kan alle benodigde informatie achterhalen om andere apparaten aan te vallen", aldus de onderzoekers. De kwetsbaarheden werden aangetroffen in de Home en Pedestal modellen van iocharger. Dezelfde kwetsbare firmware blijkt echter aanwezig te zijn in alle AC-modellen van iocharger, inclusief modellen die onder andere merknamen worden verkocht.

Het is de onderzoekers niet gelukt inzicht te krijgen om welke andere merken het gaat. Iocharger heeft inmiddels zestien van de zeventien gerapporteerde kwetsbaarheden via firmware-updates verholpen. De onderzoekers merken op dat het lastig voor gebruikers van iocharger-laadpalen is om te controleren welke firmware ze draaien, omdat iocharger firmware-updates niet openbaar communiceert, maar alleen met distributeurs deelt.

"Hoewel de eindgebruiker verantwoordelijk is voor een veilig apparaat, is deze volledig afhankelijk van tussenpartijen. Zonder directe communicatie tussen fabrikant en eindgebruiker blijft de gebruiker onwetend over eventuele risico’s en kunnen kwetsbaarheden onopgelost blijven. Dit onderstreept hoe kwetsbaar en complex het huidige systeem is voor het doorgeven van cruciale informatie, waardoor belangrijke beveiligingsupdates gemakkelijk tussen wal en schip raken", aldus het DIVD.

Want je mag aannemen dat dit houtje-touwtje-concept NIET toekomstbestendig is.

Want je mag aannemen dat dit houtje-touwtje-concept NIET toekomstbestendig is.

Hier een EV rijder: je hoeft niet "dom" voor je uit te kijken, intelligent kan ook. Ik kies meestal voor "verveeld".

Voor wat betreft die accu's: ik heb twee 2e hands EV's gehad. Beide meer dan 5 jaar oud. Een met 97% accu capaciteit over en de huidige met ca. 94%. Maar die gingen ook niet aan de snellader. Dat valt dus wel mee.

Verder ben ik het wel met je eens: het blijft behelpen. Ook is het funest voor het milieu wat mij betreft, maar daar denkt menigeen anders over. Voor de economie is het in elk geval wel echt killing, onbetrouwbare input energie en pieken in de vraag door EV's: slechte combi.

Want je mag aannemen dat dit houtje-touwtje-concept NIET toekomstbestendig is.

https://waterstofguide.nl/waterstof/productie/wit

Maar zoals altijd zijn er ook sceptici die geloven dat het niet zo'n vaart zal lopen.

https://deingenieur.nl/artikelen/witte-waterstof-hoop-of-hype

Want je mag aannemen dat dit houtje-touwtje-concept NIET toekomstbestendig is.

https://waterstofguide.nl/waterstof/productie/wit

Jeez wat een idioterie.

"witte waterstof komt uit de gewoon uit grond, in tegenstelling tot fossiele brandstoffen".

Man man man. Aardgas en aardolie zijn ook natuurproducten .

Maar goed - domme lieden van hun geld ontdoen met een mooi verhaal wat ze willen geloven is een oude bezigheid.

Maar zoals altijd zijn er ook sceptici die geloven dat het niet zo'n vaart zal lopen.

https://deingenieur.nl/artikelen/witte-waterstof-hoop-of-hype

Die hebben waarschijnlijk een stuk meer gelijk.

Te mooi om waar te zijn is een heel goede vuistregel.

Deze posting is gelocked. Reageren is niet meer mogelijk.