Microsoft waarschuwt voor 'device code phishing' via Teams-uitnodigingen

Microsoft waarschuwt gebruikers en organisaties voor 'device code phishing' waarbij aanvallers Microsoft Teams-uitnodigingen versturen om zo tokens te verkrijgen die toegang tot het account van de gebruiker geven. Verschillende organisaties zijn op deze manier succesvol aangevallen. Microsoft biedt 'device code authentication' voor apparaten met beperkte invoermogelijkheden, zoals bijvoorbeeld smart-tv's, internet of things-apparaten en printers.

Een gebruiker moet hiervoor een aparte code door Microsoft laten genereren en die vervolgens bij het inloggen opgeven. Microsoft zal dan een token genereren waarmee het 'invoer beperkte' apparaat kan inloggen. Bij de nu waargenomen aanvallen zijn het echter de aanvallers die een device code laten genereren. Deze device code sturen de aanvallers, als onderdeel van een phishingmail, samen met een link naar een echte Microsoft-inlogpagina, naar het slachtoffer.

Het slachtoffer logt vervolgens via de officiële Microsoft-inlogpagina in en vult daarbij de opgegeven device code in. Vervolgens genereert Microsoft een token voor het apparaat dat de device code had opgevraagd. De aanvallers gebruiken vervolgens dit token om op het Microsoft-account van het slachtoffer in te loggen en zo bijvoorbeeld vertrouwelijke informatie te stelen of verdere aanvallen uit te voeren.

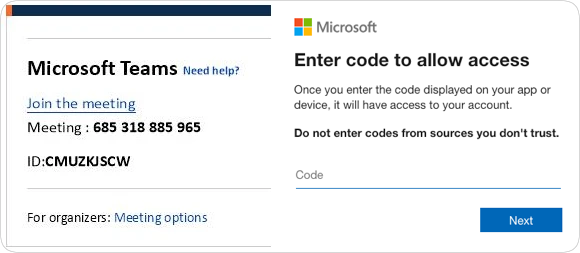

Volgens Microsoft vinden de aanvallen sinds vorig jaar augustus plaats en zijn overheidsinstanties, NGO's en industrieën in allerlei sectoren aangevallen. De aanvallers benaderen hun slachtoffers eerst via bijvoorbeeld WhatsApp, Signal en Teams. Daarna sturen ze een uitnodiging voor een Teams-meeting, voorzien van de eerder gegenereerde device code. De aanvallers stellen dat deze code de 'uitnodigingscode' is. Het doelwit opent de link en krijgt daarna een Microsoft-venster te zien dat om de device code vraagt.

Securitybedrijf Volexity bericht ook over de aanvallen. Het bedrijf stelt dat die niet nieuw zijn, maar zelden door statelijke actoren worden gebruikt. Bij één van de aanvallen die Volexity onderzocht besloten de aanvallers, nadat ze het token hadden ontvangen, om allerlei bestanden uit de OneDrive van het slachtoffer te downloaden.

Microsoft stelt dat de aanvallers met de ontvangen token zich lateraal door de omgeving kunnen bewegen of het gecompromitteerde account gebruiken om nieuwe phishingberichten te versturen. Microsoft adviseert om de 'device code flow' waar mogelijk te blokkeren en alleen toe te staan als dit noodzakelijk is. Hieronder een afbeelding van de aanval. Linksonder is de 'uitnodiging' en de code van de aanvallers te zien. Rechtsonder de Microsoft-inlogpagina die om de code vraagt.

Wij zijn trouwens gelukkig overgestapt op Zoom ook al is dat gesloten software. Het werkt veel beter met 100 gebruikers dan met Teams.

Microsoft zegt dat ze een industrie standaard volgen en dat hun implementatie geen fouten bevat. Zeker een standaard waar ze zelf aan hebben meegeschreven (OAuth?? Benoem de zwakke standaard zodat die vermeden kan worden!!).

Wij zijn trouwens gelukkig overgestapt op Zoom ook al is dat gesloten software. Het werkt veel beter met 100 gebruikers dan met Teams.

[sarcasme]"Gelukkig" is Zoom ook niet echt security by design. Kunnen de aanvallers gewoon hun gang gaan.[/sarcasme]

Wij zijn trouwens gelukkig overgestapt op Zoom ook al is dat gesloten software. Het werkt veel beter met 100 gebruikers dan met Teams.

Wij zijn trouwens gelukkig overgestapt op Zoom ook al is dat gesloten software. Het werkt veel beter met 100 gebruikers dan met Teams.

Steeds hetzelfde liedje. Die er geen weet van hebben, nemen de beslissingen en die het weten, doen er niet toe.

Wij zijn trouwens gelukkig overgestapt op Zoom ook al is dat gesloten software. Het werkt veel beter met 100 gebruikers dan met Teams.

Het artikel lijkt dan ook vooral gericht te zijn op aanwakkeren van waakzaamheid. Ook dit is dus weer een manier om ergens misbruik van te maken. Teams heeft (net als Zoom) de mogelijkheid om een toegangs-ID te vragen voor een meeting (dit is geen device ID, maar boeie ID is een ID, lijkt genoeg op elkaar om voor de gemiddelde medewerker niet bij stil te staan dat er iets niet in de haak is).

De kwaadwillende doet in dit geval de aanvraag tot het valideren van een nieuw gemaakte device key.

Dat doe je blijkbaar door naar een URL te gaan en daar een bepaalde code in te vullen.

Na het valideren is de nieuw gemaakt device key geauthoriseerd

Er is de voorloop al vertrouwen opgebouwd (via Teams chat, Signal, Whatsapp) waardoor de persoon ook nog relatief snel de meeting zal joinen en de code gebruiken. Dat moet ook snel, er zit gewoon een verlooptijd aan zo'n request. Het belangrijkste is vooral:

1. Attack Surface verkleinen door Device Code Authentication te beperken tot waar het nuttig/nodig is.

2. Medewerkers middels training scherp houden.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.